Utimaco กับการทำ Identity Management ใน Zero Trust

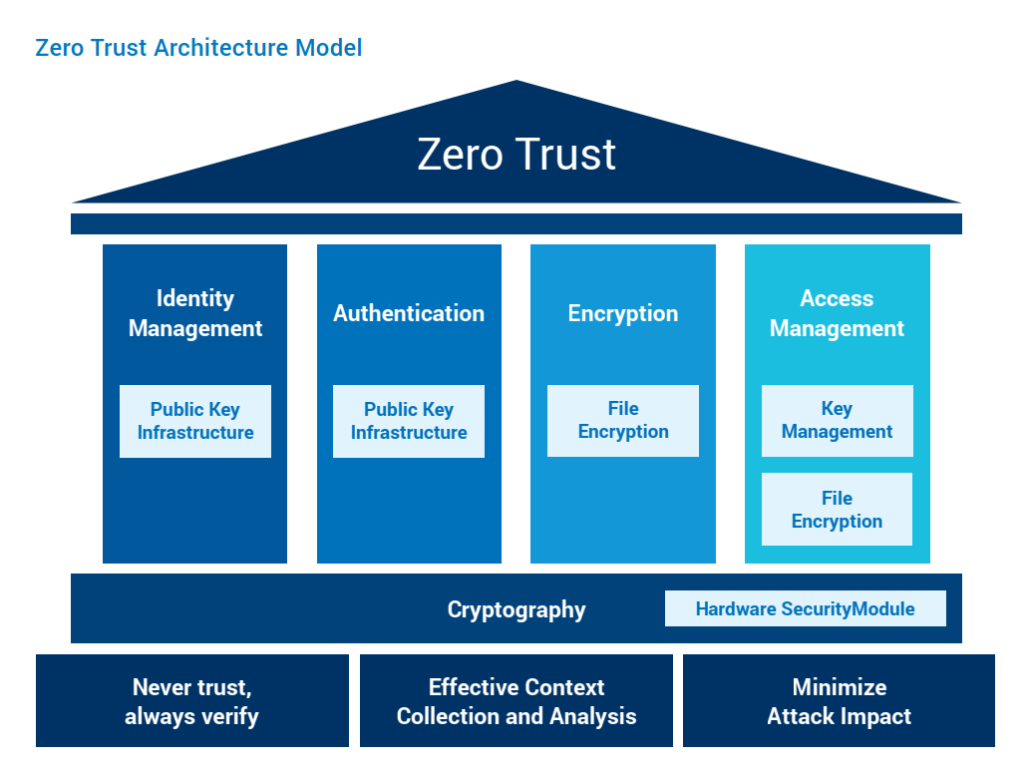

ในปัจจุบันองค์กรและหน่วยงาน ต่างมองหาโซลูชันที่จะเข้ามาช่วยเสริมความปลอดภัยตาม Zero Trust Architecture มากขึ้น โดยใน Concept ของ Zero Trust Architecture เอง ก็ประกอบไปด้วยโซลูชันที่ทำหน้าที่แตกต่างกันออกไปเพื่อทำให้องค์กรสามารถออกแบบรูปแบบรักษาความปลอดภัยของข้อมูลได้อย่างยืดหยุ่นและเหมาะสมกับแต่ละองค์กร

หนึ่งในนโยบายหลักที่เป็นส่วนสำคัญในการออกแบบ Zero Trust Policy คือ Identity Management Policy ซึ่งมีส่วนช่วยให้มีการยืนยันตัวตนผู้ใช้งานในรูปแบบต่าง ๆ ก่อนการเข้าถึง Resource ขององค์กร โดยเฉพาะองค์กรที่มีบุคลากรจำนวนมาก โดยจะก่อให้เกิดช่องโหว่ระหว่างกระบวนการสร้าง แก้ไข เปิด/ปิด รวมถึงการให้สิทธิ์ในการใช้งาน Credential ของแต่ละบุคคล ทั้งยังใช้ระยะเวลาในการดำเนินการ การประมวลผล รวมถึงการตรวจสอบย้อนหลัง ส่งผลให้กลายเป็นจุดอ่อนที่อาจถูกโจมตีได้

รูปแบบการทำ Identity Management ที่องค์กรควรจะบังคับใช้งาน ได้แก่

- Multi Factor Authentication (MFA) คือการยืนยันตัวตนผู้ใช้งานมากกว่า 1 ขั้นตอน/วิธีการ ด้วย Something you know (Username, Password), Something you have (OTP, Smartcard, USB Token, Cryptographic Key) และ Something you are (Biometric) เพื่อเพิ่มระดับความปลอดภัยในการเข้าใช้งาน

- Contextual Identity Management คือการให้สิทธิ์การเข้าถึงตามสถานการณ์เฉพาะ โดยอาจประเมินจากประเภทของระบบงาน ระดับความสำคัญ หรือข้อมูลของผู้ใช้งานเอง เช่น Network Location, Group, Device เป็นต้น เพื่อให้สิทธิ์การเข้าถึงอย่างเฉพาะเจาะจง และรัดกุมมากขึ้น

- Single Sign-On (SSO) คือการให้ผู้ใช้งานใช้ Credential ซึ่งอยู่บน Active Directory ขององค์กรเพียงชุดเดียวในการเข้าถึง Application และ Service เพื่อลดจำนวนของ Local Account ตามระบบงานต่าง ๆ ซึ่งไม่ได้ถูกบริหารจัดการสิทธิ์โดยตรงจากส่วนกลาง ซึ่งเป็นจุดเริ่มต้นของการทำ Passwordless Authentication

การใช้ Cryptographic key จึงเป็นหนึ่งในตัวเลือกที่องค์กรจะนำไปใช้งานเพื่อเพิ่มความปลอดภัยให้กับข้อมูลตามหลักการ Zero trust ทั้งยังเป็นส่วนประกอบในการสร้าง X.509 Digital Certificate ซึ่งเป็นรูปแบบของการยืนยันตัวตนผู้ใช้งานที่ถูกนำไปใช้อย่างแพร่หลาย และสามารถนำไปใช้ในกระบวนการเข้ารหัสข้อมูล เพื่อรักษาความปลอดภัยข้อมูลที่สำคัญขององค์กรได้อีกด้วย

Utimaco SecurityServer เป็นผลิตภัณฑ์ Hardware Security Module (HSM) ที่ถูกออกแบบมาสำหรับจัดเก็บ Cryptographic Key รวมถึงประมวลผลด้าน Cryptography Operation ได้แก่ การเข้ารหัสและถอดรหัสข้อมูลโดยเฉพาะ โดยสามารถใช้งานกับอัลกอริทึมสำหรับการเข้ารหัสได้หลากหลาย สามารถเชื่อมต่อกับระบบงานหรือแอพพลิเคชันที่ต้องการเข้ารหัสได้ผ่าน Cryptographic APIs ที่เป็นมาตรฐาน และตัวอุปกรณ์ Hardware Security Module ยังถูกออกแบบมาให้ทนทานต่อการเปลี่ยนแปลงของสภาพแวดล้อมรวมถึงการการโจรกรรม ตามมาตรฐาน FIPS 140-2 ทั้งยังมี True Random Number Generator ในการสุ่มชุดข้อมูลสำหรับสร้าง Cryptographic key จึงมั่นใจได้ว่า การนำ Cryptographic key ไปใช้งาน มีความปลอดภัยสูงสุดยากต่อการปลอมแปลง

Utimaco u.trust LAN crypt เป็นผลิตภัณฑ์สำหรับเข้ารหัสข้อมูลและแฟ้มข้อมูลบนเครื่องผู้ใช้งาน โดยสามารถกำหนดสิทธิ์การเข้าถึงให้กับผู้ใช้งาน รวมถึงป้องกันการเข้าถึงข้อมูล และการนำข้อมูลออกจากองค์กรโดยไม่ได้รับอนุญาต

สนใจ Utimaco ติดต่อ Throughwave Thailand

ผู้ที่สนใจ solution ของ Utimaco สามารถติดต่อทีมงาน Throughwave Thailand ซึ่งมี Certified Engineer คอยให้คำปรึกษาและบริการได้โดยตรงที่ info@throughwave.co.th หรือโทร 02-210-0969 ได้ทันที หรือสามารถเยี่ยมชมเว็บไซต์ของ Throughwave Thailand ได้ที่ https://www.throughwave.co.th/

www.wavify.com

www.wavify.com