จะซื้อระบบ Email สำหรับองค์กร ต้องพิจารณาอะไรบ้าง – Email Server vs. Email Appliance vs. Email Cloud Service

ระบบอีเมลล์ถือเป็นหัวใจในหลายๆ ธุรกิจในปัจจุบัน เพราะนอกจากจะเอาไว้ติดต่อสื่อสารกันภายในองค์กรแล้ว Email ยังเป็นช่องทางหลักในการติดต่อสื่อสารกับลูกค้าและคู่ค้าอย่างมีประสิทธิภาพ จนเรียกได้ว่าการดำเนินธุรกิจในทุกวันนี้ไม่อาจขาดระบบอีเมลล์ไปได้เลย

แต่ในปัจจุบัน ระบบอีเมลล์มีทางเลือกให้เราเลือกมากมาย ไม่ว่าจะเป็นการซื้อระบบอีเมลล์มาติดตั้งใช้งานและดูแลเองแบบการซื้อขาด (On Premise) หรือการใช้บริการระบบอีเมลล์บน Cloud จากผู้ให้บริการอย่าง Google หรือ Microsoft แบบเช่าใช้ (Service) วันนี้เรามาลองดูกันว่าการเลือกระบบอีเมลล์ที่เหมาะสมกับองค์กร ควรจะต้องพิจารณาจากอะไรบ้าง

ความเป็นเจ้าของข้อมูลและการรักษาความลับองค์กร

ประเด็นนี้ถือเป็นประเด็นแรกและเป็นประเด็นที่สำคัญที่สุดสำหรับการเลือกใช้ระบบอีเมลล์ในทุกวันนี้เลยทีเดียว เนื่องจากในการดำเนินธุรกิจขององค์กรขนาดใหญ่นั้น ความลับภายในองค์กรและความลับระหว่างลูกค้าหรือคู่ค้ากับองค์กรแทบทั้งหมดนั้นมักจะถูกจัดเก็บอยู่ในระบบอีเมลล์ในทุกครั้งที่มีการรับส่งข้อมูล และแน่นอนว่าการเก็บข้อมูลเหล่านี้บนระบบอีเมลล์ที่เป็นบริการเช่าใช้แบบ Cloud นั้น ย่อมมีความเสี่ยงที่ข้อมูลจะรั่วไหลอย่างแน่นอน เพราะระบบ Cloud ใหญ่ๆ นอกจากจะตกเป็นเป้าของการโจมตีจาก Hacker ทั่วโลกแล้ว ยังมีประเด็นทางด้านความเชื่อมั่นต่อผู้ให้บริการที่อาจล้วงความลับขององค์กรเราออกไปอีกด้วย

นอกจากนี้เมื่อวันหนึ่งถ้าหากเราอยากเปลี่ยนระบบอีเมลล์ของเราจากระบบ Cloud มาเป็นระบบอื่น เราจะมั่นใจได้อย่างไรว่า Email เหล่านั้นจะถูกลบออกไปจากระบบและไม่ถูกนำไปวิเคราะห์ข้อมูลจริงๆ? ในหน่วยงานรัฐของบางประเทศเองถึงกับห้ามไม่ให้มีการนำข้อมูลองค์กรไปฝากไว้ที่บริการ Cloud ในต่างประเทศด้วยเหตุว่ากลัวความลับของประเทศรั่วไหล ดังนั้นประเด็นเรื่องความเป็นเจ้าของข้อมูลจึงถือว่าเป็นประเด็นที่สำคัญมากทีเดียว

ดังนั้นสำหรับองค์กรที่คิดว่าความเป็นเจ้าของข้อมูลและการรักษาความลับองค์กรถือเป็นประเด็นสำคัญลำดับแรก ทางเลือกที่เหมาะสมสำหรับการลงทุนระบบอีเมลล์ก็คงจะต้องเป็นการซื้อระบบอีเมลล์แบบซื้อขาด (On Premise) ไม่ว่าจะเป็นในลักษณะของ Email Server หรือ Email Appliance ก็ตามแต่

แต่สำหรับองค์กรที่เน้นความยืดหยุ่นและรวดเร็ว โดยไม่ได้ให้ความสำคัญกับข้อมูลบน Email มากนัก การเลือกใช้บริการเช่าใช้ระบบอีเมลล์บน Cloud Service ก็ถือเป็นทางเลือกที่เป็นไปได้ เพราะบางกรณีถึงแม้องค์กรจะไม่ให้ความสำคัญกับข้อมูล Email แต่การลงทุนแบบซื้อขาดระบบอีเมลล์มาติดตั้งเองก็ยังเป็นทางเลือกที่ดีกว่าอยู่ดี เรามาดูข้อพิจารณาที่เหลือต่อกันเลยดีกว่า

ค่าใช้จ่ายที่แตกต่าง

ระบบอีเมลล์แบบเช่าใช้บน Cloud นี้ โดยมากมักจะคิดค่าบริการเป็นต่อ Inbox ต่อปี และมีปัจจัยอื่นๆ ให้เลือกอัพเกรดได้ เช่น ความปลอดภัย, พื้นที่การใช้งาน รวมถึงฟังก์ชันอื่นๆ ที่เสริมไปจากระบบอีเมลล์ ทำให้ลักษณะการลงทุนเป็นแบบจ่ายเงินซ้ำๆ ทุกปี ดังนั้นสำหรับหน่วยงานที่มีผู้ใช้งานจำนวนไม่มากนัก เช่นหน่วยงานที่มีขนาด 100 – 200 คนหรือน้อยกว่า ก็จะเหมาะสมต่อการเช่าใช้ระบบอีเมลล์นี้ เพราะค่าใช้จ่ายยังอาจจะถูกกว่าหรือเท่ากับการลงทุนแบบซื้อขาด แต่ได้รับความสะดวกสบายในการใช้งานและการดูแลมาแทน

ส่วนระบบอีเมลล์แบบซื้อขาดเป็น Email Server หรือ Email Appliance นี้ จะมีลักษณะคล้ายการลงทุนเพียงครั้งเดียวจบ และซื้อเป็นบริการดูแลระบบจากผู้ขายแทน ซึ่งจะมีราคาต่อปีที่ถือว่าไม่แพงมาก ดังนั้นสำหรับองค์กรที่มีผู้ใช้งานจำนวนตั้งแต่ 200 คนขึ้นไป การซื้อขาดระบบ Email Server หรือ Email Appliance นี้จะมีความคุ้มค่ามาก เพราะค่าใช้จ่ายในปีแรกจะไม่ต่างจากการเช่าใช้บน Cloud นัก แต่ค่าใช้จ่ายในปีที่เหลือจะถูกกว่าอย่างเห็นได้ชัดเจน จนหลายๆ ครั้งการคืนทุนอาจจะอยู่ที่ปีที่ 2 ได้เลยทีเดียว และองค์กรยังมีข้อได้เปรียบทางด้านการได้เป็นเจ้าของข้อมูลอย่างแท้จริงอีกด้วย

บริการจากผู้ขายและผู้ผลิต

สำหรับระบบอีเมลล์แบบเช่าใช้แบบ Cloud Service นี้จะมีความสะดวกสบายแก่ผู้ใช้ในแง่ของการที่ไม่ต้องทำการติดตั้งและดูแลไม่ให้ระบบล่ม เพราะผู้บริการทำให้หมด แต่ก็จะขาดบริการหลังการขายอื่นๆ ที่ละเอียดอ่อนกับระบบ เช่น การโอนย้ายข้อมูลจากระบบอีเมลล์เก่า, การจัดการให้การส่งเมลล์มายัง Domain เก่าของลูกค้ามาปรากฎที่ระบบอีเมลล์ใหม่ของเรา, การตรวจหาสาเหตุว่าทำไมอีเมลล์ถึงส่งไม่ออก, การตรวจจับการโจมตีระบบอีเมลล์และป้องกัน รวมถึงการตรวจหาสาเหตุที่ทำให้อีเมลล์ของเราไปตกใน Junk Mail ของลูกค้าและคู่ค้า ซึ่งทั้งหมดนี้สำหรับธุรกิจที่ดำเนินด้วยอีเมลล์เป็นหลักนั้น ถือว่าเป็นประเด็นที่สำคัญเป็นอย่างยิ่ง

ในขณะที่ระบบอีเมลล์ซื้อขาดแบบ On Premise นี้ ทางผู้ซื้อสามารถเลือกระดับของบริการต่างๆ เหล่านี้ได้ เพราะระบบทั้งหมดสามารถถูกควบคุมได้จากวิศวกรผู้มีประสบการณ์ ต่างจากระบบอีเมลล์แบบ Cloud Service ที่เราสามารถควบคุมระบบเหล่านั้นได้เพียงระดับหนึ่งเท่านั้น ทำให้การปรับแต่งค่าต่างๆ ของระบบอีเมลล์ให้รองรับงานระดับองค์กรสามารถเป็นไปได้อย่างสมบูรณ์ยิ่งกว่า อีกทั้งการแยกระบบเป็นเอกเทศจากอีเมลล์ของคนอื่นๆ นี้ จะทำให้เราไม่ได้รับผลกระทบร้ายๆ ต่างๆ จากคนอื่น อย่างเช่นกรณี Email Cloud Service ที่เคยถูก Hack ไปโจมตีคนอื่นจนทำให้แทบทุกเมลล์ใน Cloud ตก Junk Mail Box ของระบบอีเมลล์อื่นๆ ได้อีกด้วย

ความปลอดภัยที่ควบคุมได้

สืบเนื่องจากข้อข้างต้น สำหรับระบบอีเมลล์เช่าใช้แบบ Cloud Service นี้ถึงแม้จะสะดวกสบายมาก แต่การควบคุมระดับของความปลอดภัยอีเมลล์นี้เราแทบจะกระทำด้วยตัวเองไม่ได้เลย ในขณะที่ระบบอีเมลล์แบบซื้อขาด On Premise เป็น Email Server หรือ Email Appliance นี้ เราสามารถควบคุมการตั้งค่าความปลอดภัยได้ด้วยตัวเอง ทำให้ระบบมีความปลอดภัยมากยิ่งขึ้น และสามารถแก้ไขปัญหาเรื่อง Email ขององค์กรตก Junk Mail Box ได้ด้วยตนเองอีกด้วย

สรุป

สำหรับผู้ที่จะลงทุนในระบบอีเมลล์แบบเช่าใช้ Email Cloud Service นี้ จะได้รับข้อดีดังนี้

- ง่ายในการติดตั้งและดูแลรักษา

- เพิ่มเติมความสามารถของระบบได้หลากหลาย

- ประหยัดค่าใช้จ่ายสำหรับองค์กรขนาดเล็ก

ในขณะที่ผู้ที่จะลงทุนในระบบอีเมลล์แบบซื้อขาดเป็น Email Server หรือ Email Appliance จะได้รับข้อดีดังนี้

- องค์กรได้เป็นเจ้าของข้อมูลอีเมลล์ทั้งหมดอย่างแท้จริง

- มีบริการดูแลระบบอีเมลล์เชิงลึก ให้ระบบมีความเสถียรมากยิ่งขึ้นได้

- สามารถปรับแต่งค่าทางด้านความปลอดภัยเพื่อรับมือสถานการณ์ต่างๆ ได้ทันที

- ประหยัดค่าใช้จ่ายสำหรับองค์กรขนาดกลางหรือใหญ่

ดังนั้นผู้ดูแลระบบที่กำลังหาทางเลือกในการลงทุนกับระบบอีเมลล์ เมื่อได้อ่านบทความนี้แล้วทางทีมงานก็หวังว่าจะช่วยให้มีส่วนตัดสินใจได้ไม่มากก็น้อย

Wavify ระบบอีเมลล์ที่ปลอดภัยและง่ายสำหรับทุกองค์กร

สำหรับผู้ที่ต้องการมองหาระบบอีเมลล์แบบซื้อขาด ทาง Wavify ผู้ผลิตระบบอีเมลล์ชั้นนำสำหรับองค์กรนี้ มีระบบ Email Appliance สำเร็จรูปสำหรับผู้ใช้งานตั้งแต่ 500 Inbox – 40,000 Inbox และมีการใช้งานแล้วอย่างแพร่หลายในประเทศไทย โดยระบบอีเมลล์จาก Wavify มีจุดเด่นดังต่อไปนี้

- สำเร็จรูป ติดตั้งง่าย ใช้งานได้ภายใน 1 วัน

- ใช้งานได้กับทุกระบบปฏิบัติการ ทุก Platform

- สามารถใช้งานได้หลาย Domain ภายใน Appliance เดียว

- รองรับผู้ใช้งานตั้งแต่ 500 Inbox – 40,000 Inbox ตามแต่รุ่นของอุปกรณ์

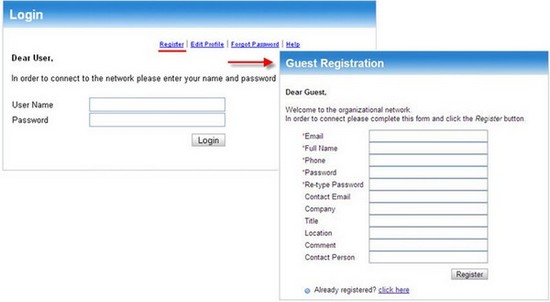

- ปรับแต่งหน้าจอให้มีเอกลักษณ์ขององค์กรได้

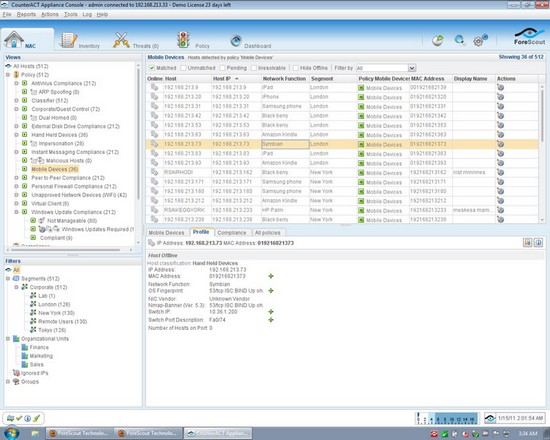

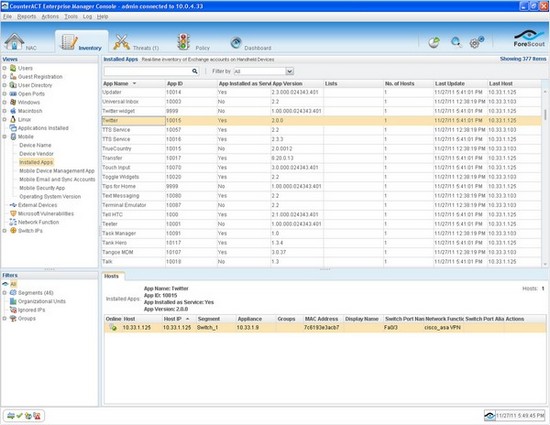

- มีระบบรักษาความปลอดภัยภายในตัว

- มีระบบสำรองข้อมูลอีเมลล์ภายในตัว

- ทำ RAID และ Redundant Power Supply เพื่อความทนทานของระบบ

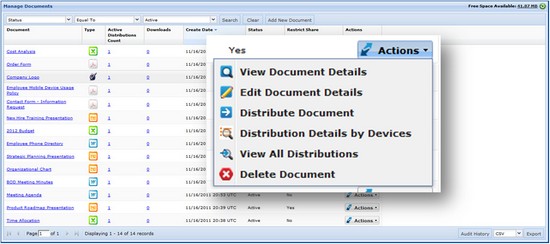

- มีบริการติดตั้ง ดูแล แก้ไข และให้คำปรึกษาโดยตรงจาก Distributor ในประเทศไทย

- มีบริการ Monitor 24×7 จากผู้ผลิตโดยตรง

- มีบริการเสริม เช่น ย้ายอีเมลล์จากระบบเก่า (Migration), ปรับแต่งให้เข้ากับระบบ Email Gateway, บริการตรวจสอบและค้นหาการโจมตีระบบอีเมลล์, บริการให้คำปรึกษากรณีอีเมลล์ตก Junk Mail หรือรับส่งอีเมลล์ไม่ได้ เป็นต้น

จะเห็นได้ว่านอกจากความสามารถพื้นฐานของระบบที่มีอยู่แล้ว ทางทรูเวฟร่วมกับ Wavify ยังมีบริการระดับองค์กรเพื่อให้ผู้ใช้งานสามารถใช้งานระบบอีเมลล์เหล่านี้ได้อย่างราบรื่นอีกด้วย สำหรับใครที่สนใจผลิตภัณฑ์จาก Wavify สามารถติดต่อที่บริษัททรูเวฟ ประเทศไทย จำกัด ได้โดยตรงที่ 02-210-0969 หรือส่งอีเมลล์มาที่ info@throughwave.co.th ได้ทันที

ที่มา: www.throughwave.co.th