7 ข้อควรพิจารณาสำหรับรักษาความปลอดภัยให้ระบบ VDI ด้วย NAC และ BYOD

ด้วยความนิยมของเทคโนโลยี Virtual Desktop Infrastructure หรือ VDI ที่มาทดแทนการใช้งาน PC ภายในองค์กรได้ด้วยความง่ายในการบริหารจัดการ การรักษาความปลอดภัยให้กับระบบ VDI ก็เป็นอีกสิ่งที่ไม่อาจละเลยไปได้ ซึ่งเทคโนโลยี Network Access Control และ BYOD ก็จะเป็นหัวใจสำคัญในการช่วยรักษาความปลอดภัยให้กับ VDI นั่นเอง โดยมีข้อควรพิจารณาคร่าวๆ ด้วยกัน 7 ข้อ ดังต่อไปนี้

1. การรักษาความปลอดภัยของ Thin Client และ VDI Client

โดยทั่วไปเมื่อมีการนำ VDI มาใช้งานแล้ว เครื่องลูกข่ายที่เข้าถึง VDI ได้อย่าง Thin Client และเครื่อง PC ที่นำมาใช้งานเป็น VDI Client มักจะถูกละเลยทางด้านการรักษาความปลอดภัย ทำให้ในเครือข่ายของเครื่อง Thin Client และ VDI Client มีความเสี่ยงที่จะถูกติดตั้ง Rogue Device หรือนำอุปกรณ์อื่นๆ มาใช้งานได้ ดังนั้นการจำกัดสิทธิ์การเข้าถึงระบบเครือข่ายสำหรับเครือข่ายวงของ Thin Client และ VDI Client ควรจะต้องทำอย่างเคร่งครัด และต้องตรวจจับการนำ Rogue Device มาใช้งาน รวมถึงทำการ Patch เครื่อง Thin Client และ VDI Client อย่างสม่ำเสมอ

2. การรักษาความปลอดภัยของ Virtual Desktop

สำหรับการรักษาความปลอดภัยของ Virtual Desktop นั้น สามารถเทียบเคียงได้กับการรักษาความปลอดภัยสำหรับ PC ในอดีตได้อย่างใกล้เคียง โดยจะต้องมีการตรวจสอบการทำงานที่ระดับ Hypervisor เพิ่มเติมเพื่อตรวจสอบในระดับของ Virtual Infrastructure เช่น Virtual Network, Hypervisor Patch, Physical/Virtual Peripheral Device ที่เชื่อมต่อกับ Virtual Machine, Virtual Hardware และ Guest Operating System เพื่อให้ผู้ดูแลระบบสามารถตรวจสอบระบบ VDI ได้อย่างครอบคลุม และสร้างนโยบายรักษาความปลอดภัยสำหรับ Virtual Desktop ได้อย่างทั่วถึง

3. การรักษาความปลอดภัยของเครื่อง Physical Endpoint

ในหลายๆ องค์กร การใช้งานระบบ VDI นั้นมักจะทะยอยติดตั้งเป็น Phase ไป ทำให้ในการใช้งานจริงจะมีทั้งกลุ่มของผู้ใช้งานที่ใช้งาน VDI และกลุ่มของผู้ใช้งานที่ยังคงใช้งาน PC ปะปนกัน ดังนั้นการรักษาความปลอดภัยสำหรับ Physical Endpoint ก็ยังคงเป็นสิ่งจำเป็น เพื่อให้การรักษาความปลอดภัยภายในองค์กรเป็นไปได้อย่างครอบคลุม

4. การตรวจจับ Rogue บน Physical และ Virtual

ในการนำเทคโนโลยี Virtualization เข้ามาใช้งาน การตรวจจับ Rogue ก็ต้องมีความรัดกุมยิ่งขึ้น เพื่อให้สามารถตรวจจับ Rogue Device ที่เป็น Rogue Virtual Device หรือ Rogue Virtual Machine ได้เพิ่มเติม รวมถึงในวงเครือข่ายของ Thin Client เองก็มีความเสี่ยงที่จะมีการนำ Rogue Device มาติดตั้งเพิ่มเติม ดังนั้นการตรวจสอบ Rogue Device จึงต้องทำทั้งบน Physical และ Virtual ไปพร้อมๆ กัน

5. การจำกัดสิทธิ์การเข้าใช้งานเครือข่ายได้ตาม Role หรือ Condition

เพื่อให้การจำกัดสิทธิ์การเข้าใช้งานระบบเครือข่ายเป็นไปได้ในเชิงลึก ความสามารถในการจำแนกประเภทของ Physical Device และ Virtual Device ทั้งหมดจึงเป็นสิ่งจำเป็น ไม่ว่าจะเป็นการจำแนกระหว่าง PC, Thin Client และ Mobile Device เพื่อให้ Endpoint แต่ละประเภทมีสิทธิ์ในการเข้าถึงเครือข่ายที่แตกต่างกัน หรือการจำแนก Virtual Machine ออกจาก Physical Device โดยแยกตามประเภทของระบบปฏิบัติการเพิ่มเติมอีกชั่นหนึ่ง เพื่อให้สามารถควบคุมการเข้าถึงเครือข่ายของ Virtual Machine ได้อย่างครบถ้วน รวมถึงยังต้องมีการติดตามข้อมูลเชิงลึก เช่น การยืนยันตัวตน, การ Patch, การติดตั้งใช้งาน Software และอุปกรณ์ต่างๆ เพื่อจำกัดสิทธิ์ของผู้ใช้งานเมื่อมีการละเมิดนโยบายรักษาความปลอดภัยขององค์กร

6. การ Remediate เครื่อง Physical และ Virtual ที่ไม่ปลอดภัยเพียงพอ

เมื่อผู้ดูแลระบบเครือข่ายสามารถตรวจสอบได้แล้วว่าเครื่อง Physical Machine และ Virtual Machine ใดบ้างที่ทำการละเมิดนโยบายรักษาความปลอดภัยขององค์กร การซ่อมแซมและแก้ไขระบบเหล่านั้นให้กลับมามีความปลอดภัยตามที่กำหนดก็เป็นอีกประเด็นที่มีความสำคัญ เช่น การ Patch OS และ Software โดยอัตโนมัติ, การติดตั้ง Agent Sofware ให้ถูกต้อง, การติดตั้ง VMware Tools รุ่นที่กำหนดบนเครื่อง Virtual Desktop, การเปิดใช้งาน Personal Firewall, Anti-Virus และ Malware Protection และอื่นๆ อีกมากมาย

7. การตรวจสอบและบริหารจัดการความปลอดภัยทั้งหมดได้แบบศูนย์กลาง

การเพิ่มระบบ Virtual Desktop Infrastructure และ Thin Client นั้น จะเพิ่มความซับซ้อนให้กับระบบเครือข่าย เนื่องจากพฤติกรรมการใช้งานของระบบเครือข่ายจะเปลี่ยนแปลงไปค่อนข้างมาก และการที่ผู้ดูแลระบบจะต้องดูแลทั้งระบบ Physical และ Virtual พร้อมๆ กันก็ถือเป็นงานใหญ่ ดังนั้นระบบรักษาความปลอดภัยที่ดีจะต้องครอบคลุมทั้ง Physical และ Virtual ไปพร้อมๆ กัน เพื่อให้ผู้ดูแลระบบสามารถตรวจสอบและบริหารจัดการสิ่งต่างๆ ได้อย่างง่ายดาย

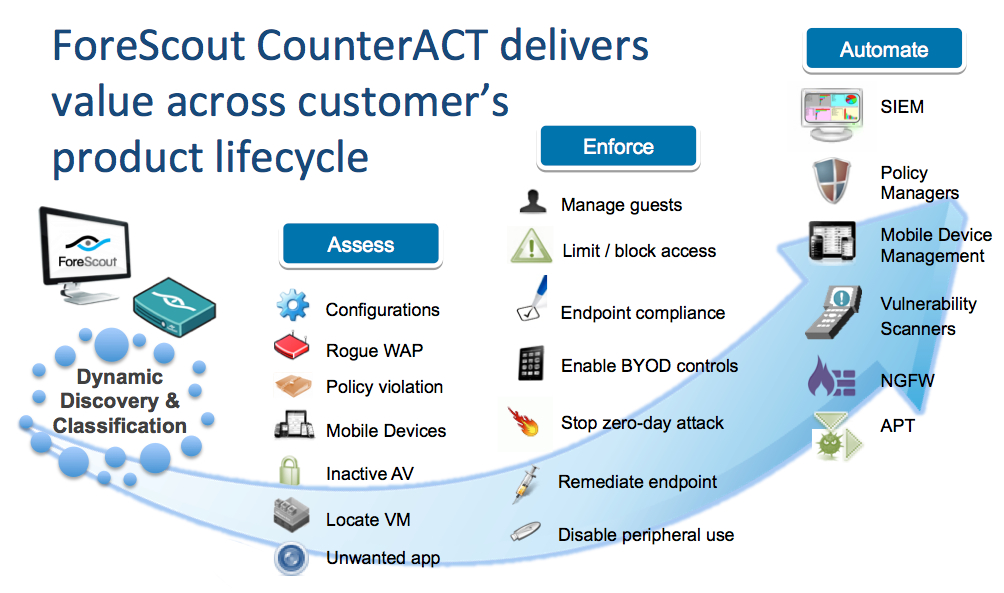

แนะนำ ForeScout CounterACT ระบบ Next Generation Network Access Control ที่ช่วยรักษาความปลอดภัยให้ VDI ได้อย่างครอบคลุม

ForeScout CounterACT เป็นระบบ Next Generation Network Access Control ที่ควบรวมความสามารถของทั้ง Network Access Control (NAC), BYOD และ Security Automation เอาไว้ภายในระบบเดียว โดยได้รับเลือกให้เป็น Leader ใน Gartner’s Magic Quadrant ต่อเนื่องถึง 3 ปี ForeScout CounterACT สามารถช่วยรักษาความปลอดภัยให้ระบบ VDI ได้อย่างครอบคลุม ด้วยการ Integrate เข้ากับ VMware vSphere ทำให้สามารถตรวจสอบข้อมูลเชิงลึกของ Virtual Machine ทั้งหมดได้อย่างง่ายดาย และสร้างนโยบายรักษาความปลอดภัยแยกจากกันระหว่าง Physical Machine และ Virtual Machine ได้

สำหรับผู้ที่สนใจ สามารถติดต่อตัวแทนจำหน่าย บริษัท ทรูเวฟ ประเทศไทย จำกัด ที่ info@throughwave.co.th หรือโทร 02-210-0969 ได้ทันที