ForeScout: ตรวจสอบและควบคุมทุกอุปกรณ์ในระบบเครือข่ายได้จากศูนย์กลาง

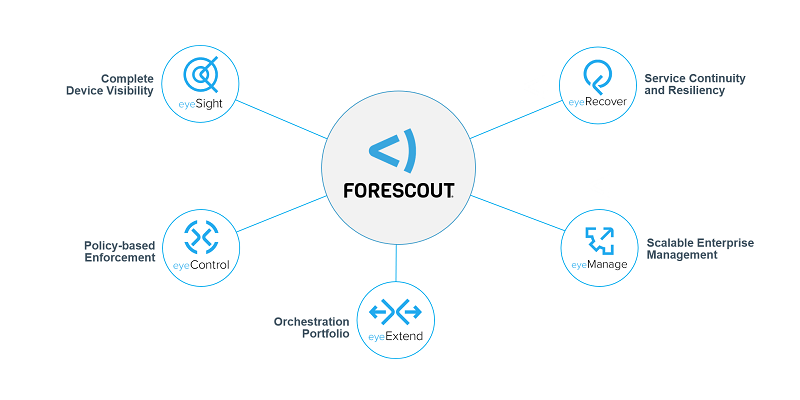

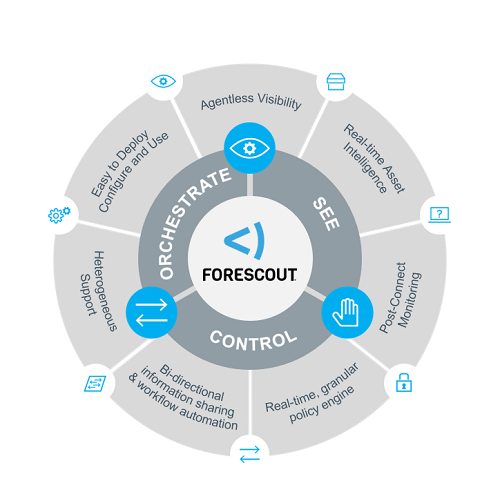

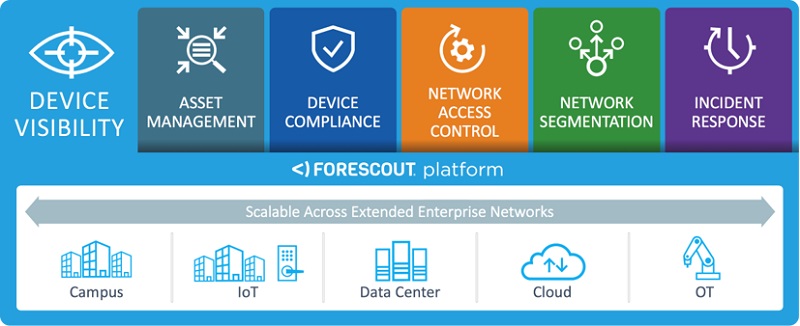

ForeScout CounterACT นั้นเป็นผลิตภัณฑ์ที่วิวัฒนาการจากการเป็นระบบ Network Access Control (NAC) ที่ได้ถูกเลือกให้เป็น Leader ของ Gartner’s Magic Quandrant มาอย่างต่อเนื่องยาวนาน จนปัจจุบันได้กลายเป็นระบบ Security Solution เอนกประสงค์สำหรับการรักษาความปลอดภัยให้กับอุปกรณ์ต่างๆ ภายในระบบเครือข่ายโดยเฉพาะ และมีความสามารถที่หลากหลาย ตอบโจทย์การใช้งานได้อย่างครอบคลุม ดังนี้

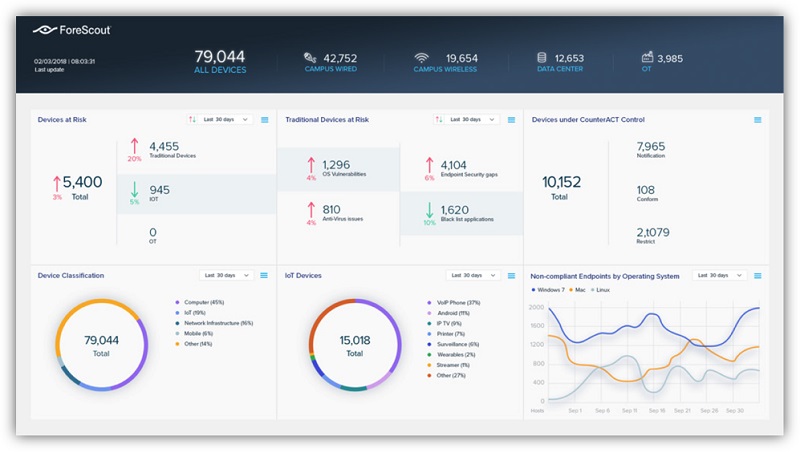

1. ตรวจสอบและจำแนกประเภทอุปกรณ์ทั้งหมดในเครือข่าย พร้อมสร้าง Inventory ให้แบบ Real-time

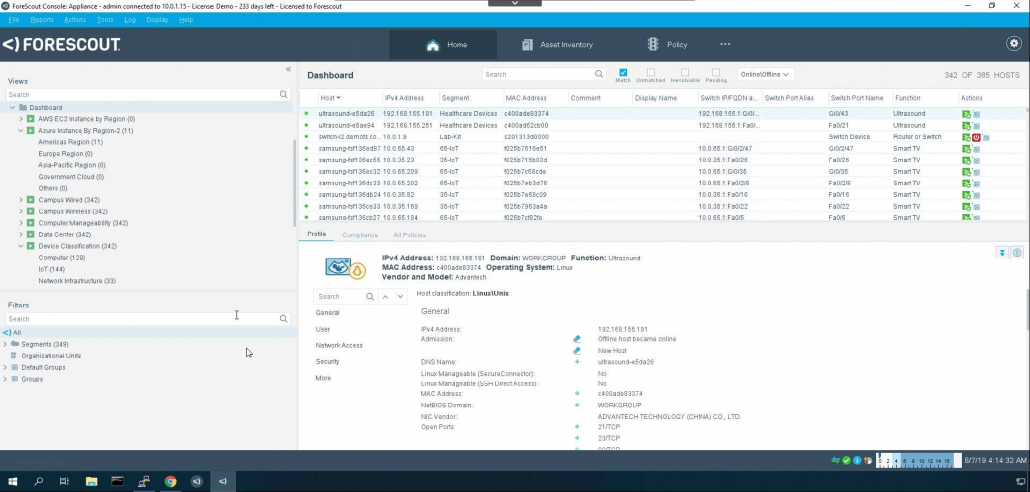

ทันทีที่ติดตั้ง ForeScout CounterACT ภายในระบบเครือข่าย และทำการตั้งค่าเบื้องต้นทั้งหมดเสร็จเรียบร้อยแล้ว ForeScout จะทำการตรวจสอบทันทีว่าภายในระบบเครือข่ายขององค์กรมีการใช้งานอุปกรณ์ใดอยู่ที่ MAC Address ใด, IP Address ใด, เป็นอุปกรณ์ชนิดไหน, ใช้ระบบปฏิบัติการอะไร, มีการเปิดใช้ Service อะไรบ้าง, ถูกใช้งานโดยผู้ใช้งานคนใด พร้อมทั้งมีข้อมูลอื่นๆ อีกมากมาย และนำข้อมูลเหล่านั้นมาสร้างเป็น Real-time Inventory ให้ผู้ดูแลระบบสามารถตรวจสอบทราบได้ทันทีว่ามีอุปกรณ์ใดถูกใช้งานอยู่ตรงไหนของระบบเครือข่ายได้ทันที ทำให้สามารถเห็นภาพรวมของการใช้งานระบบเครือข่ายทั้งหมด เพื่อนำข้อมูลตรงนี้ไปใช้ในการออกแบบนโยบายการใช้งานและการรักษาความปลอดภัยระบบเครือข่ายภายในองค์กรได้

เนื่องจากการสร้าง Real-time Inventory นี้ไม่จำเป็นต้องติดตั้ง Software Agent ใดๆ บนเครื่องลูกข่ายก่อน ดังนั้นไม่ว่าอุปกรณ์ที่เชื่อมต่ออยู่ภายในเครือข่ายนั้นจะเป็นอุปกรณ์ชนิดใด ขอเพียงแค่มี MAC Address หรือ IP Address ก็ตาม ทาง ForeScout เองก็จะสามารถตรวจจับและสำรวจข้อมูลของอุปกรณ์เหล่านั้นได้ทั้งหมดทันที

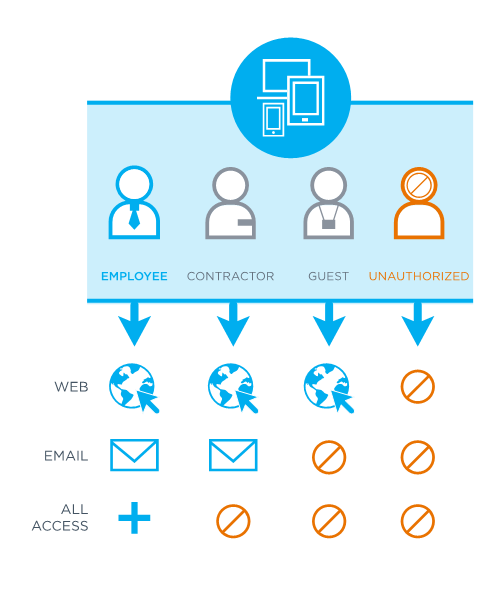

2. ทำการยืนยันตัวตนและกำหนดสิทธิ์ให้กับทุกอุปกรณ์ในเครือข่าย ครอบคลุมทั้ง BYOD และ IoT ภายในองค์กร

ด้วยความสามารถในการตรวจจับอุปกรณ์ทั้งหมดในเครือข่ายได้โดยไม่ต้องอาศัยการติดตั้ง Software Agent ทำให้ ForeScout นั้นสามารถทำการตรวจสอบสถานะการยืนยันตัวตนในการใช้งานแต่ละอุปกรณ์ได้ ไม่ว่าจะเป็นการยืนยันตัวตนผ่าน Web Portal ของ ForeScout เอง, การยืนยันตัวตนเข้าใช้งานระบบเครือข่ายด้วย 802.1X, การยืนยันตัวตนเข้าใช้งานเครื่อง PC ผ่าน Microsoft Active Directory หรืออื่นๆ ได้ทั้งหมด

จากการที่ ForeScout สามารถทราบถึงข้อมูลการยืนยันตัวตนของอุปกรณ์ในเครือข่ายทั้งหมดได้ และยังจำแนกประเภทของอุปกรณ์ในเครือข่ายทั้งหมดได้นี้ ทำให้องค์กรสามารถออกแบบ Workflow การยืนยันตัวตนของอุปกรณ์ต่างๆ ภายในระบบเครือข่ายได้อย่างอิสระ ดังตัวอย่างต่อไปนี้

- หากอุปกรณ์ใดๆ ยืนยันตัวตนผ่านทาง 802.1X หรือ Microsoft AD แล้ว จะสามารถเข้าถึงระบบเครือข่ายได้ตามสิทธิ์ที่กำหนดโดยไม่ต้องยืนยันตัวตนผ่านทาง Web Portal ซ้ำ

- หากอุปกรณ์ใดๆ ไม่ได้ทำการยืนยันตัวตนใดๆ มาก่อนและพยายามเข้าใช้งานระบบเครือข่าย จะต้องทำการยืนยันตัวตนผ่านทาง Web Portal เสียก่อน และอาจได้ระดับสิทธิ์การเข้าถึงระบบเครือข่ายที่แตกต่างออกไปจากการใช้ 8032.1X หรือ Microsoft AD

- หากผู้ใช้งานยังไม่มี Username หรือ Password ในระบบมาก่อน สามารถทำการลงทะเบียนเพื่อร้องขอการเข้าใช้งานระบบเครือข่ายชั่วคราวได้

- ทุกกิจกรรมของการยืนยันตัวตนที่สำเร็จและล้มเหลว จะถูกส่งข้อมูลไปยังระบบ Log Management โดยอัตโนมัติ

ซึ่ง Workflow เหล่านี้สามารถออกแบบได้ตามต้องการ รวมถึงสามารถเสริมเงื่อนไขต่างๆ เช่น ประเภทของระบบปฏิบัติการ, การต้องตรวจสอบความปลอดภัยเบื้องต้นให้ผ่านก่อนการเข้าใช้งานระบบเครือข่าย, การกำหนดสิทธิ์การเข้าถึงระบบเครือข่ายให้ต่างกันตามประเภทของอุปกรณ์ และอื่นๆ อีกมากมาย ทำให้ผู้ดูแลระบบนั้นสามารถเลือกออกแบบวิธีการใช้งานระบบเครือข่ายที่เหมาะสมได้กับความต้องการ

3. ตรวจสอบและบริหารจัดการอุปกรณ์ภายในเครือข่ายได้ถึงระดับ Application, Security และ Hardware

ForeScout นี้สามารถทำการบริหารจัดการอุปกรณ์ที่ใช้ระบบปฏิบัติการ Microsoft Windows, Linux และ Mac OS X ได้ในเชิงลึกจากการบริหารจัดการผ่าน Microsoft Active Directory และ Agent Software ขนาดเล็ก ซึ่งเมื่อผู้ดูแลระบบทำการเปิดใช้งานความสามารถเหล่านี้แล้ว ก็จะสามารถตรวจสอบเครื่องลูกข่ายเหล่านี้ในเชิงลึกได้ ไม่ว่าจะเป็นการตรวจสอบ CPU, RAM, Disk ที่ใช้งาน, การตรวจสอบ Application และ Service ที่กำลังทำงานอยู่, การตรวจสอบการติดตั้ง Software ต่างๆ ภายในเครื่อง, การติดตั้ง Security Patch ทั้งหมด, การเชื่อมต่อกับอุปกรณ์เสริมต่างๆ ผ่าน USB และอื่นๆ อีกมากมาย

นอกจากนี้ ForeScout ยังสามารถทำการควบคุมเครื่องลูกข่ายเหล่านี้ทั้งหมดได้ในเชิงลึก ทั้งการสั่งเรียกใช้งาน Script ต่างๆ, การสั่งติดตั้งหรือถอนการติดตั้ง Software, การส่งข้อความแจ้งเตือนผู้ใช้งานเมื่อละเมิดนโยบายของบริษัท, การสั่งเรียกใช้งาน Anti-virus Software ทำให้การควบคุมการใช้งานอุปกรณ์ต่างๆ ภายในเครือข่ายเป็นไปได้อย่างปลอดภัยสูงสุด

4. ตรวจจับและยับยั้งการโจมตีที่เกิดขึ้นให้โดยอัตโนมัติ

ด้วยความสามารถในการตรวจสอบและเฝ้าระวัง Traffic บนระบบเครือข่ายได้ในตัว ทำให้ ForeScout สามารถตรวจหาการโจมตีที่อาจเกิดขึ้นภายในระบบเครือข่ายได้ ไม่ว่าจะเป็นความพยายามในการ Scan ระบบเครือข่ายเพื่อใช้การโจมตี, ความพยายามในการเข้าถึง Port ต่างๆ ที่ผิดปกติ, การส่ง Email จำนวนมหาศาลจนผิดปกติ และอื่นๆ อีกมากมาย ทำให้ ForeScout สามารถช่วยระบุการโจมตีที่เกิดขึ้นภายในเครือข่ายซึ่งอุปกรณ์รักษาความปลอดภัยอื่นๆ ยังไม่อาจตรวจพบ และทำการยับยั้งการโจมตีเหล่านั้นเอาไว้ได้อย่างทันท่วงที

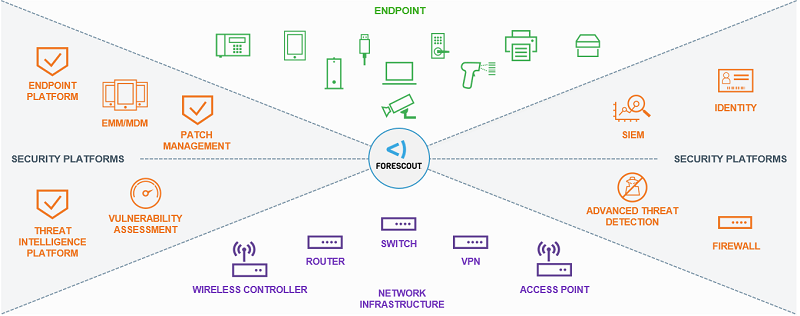

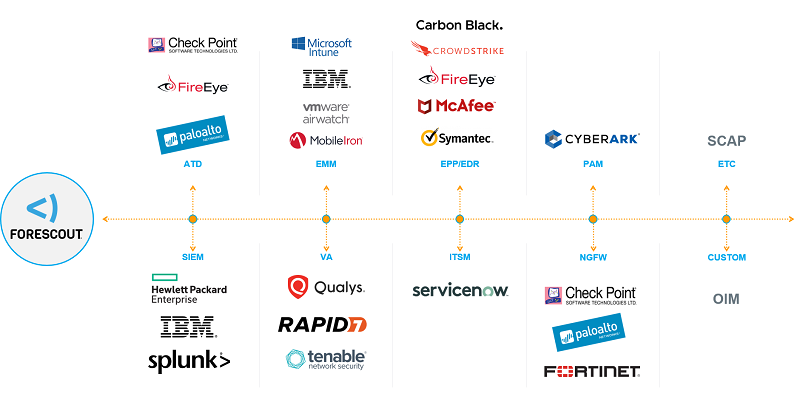

5. ทำงานร่วมกับระบบรักษาความปลอดภัยอื่น สร้างระบบ Software Defined Security ภายในองค์กร

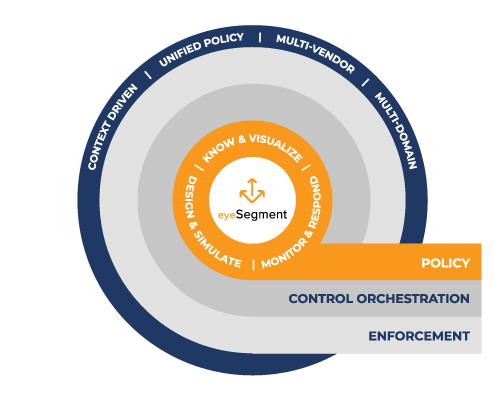

ForeScout นี้มีสถาปัตยกรรมที่เรียกว่า ControlFabric ซึ่งจะทำให้ ForeScout ทำตัวเสมือนเป็นศูนย์กลางสำหรับเชื่อมต่อทุกๆ เหตุการณ์ระหว่างอุปกรณ์เครือข่ายและอุปกรณ์รักษาความปลอดภัยเข้าด้วยกัน และนำข้อมูลเหล่านั้นมาใช้ตรวจสอบตามเงื่อนไขต่างๆ เพื่อวิเคราะห์ว่ามีเครื่องลูกข่ายใดกำลังถูกโจมตีหรือกำลังโจมตีผู้อื่นหรือกำลังทำผิดนโยบายการรักษาความปลอดภัยขององค์กรหรือไม่ และทำการโต้ตอบกลับไปด้วย ForeScout เองหรือส่งคำสั่งไปยังอุปกรณ์อื่นๆ เพื่อให้โต้ตอบต่อเหตุการณ์เหล่านี้แทนได้ ดังต่อไปนี้

- ตรวจจับเหตุการณ์การ Login หรือ Logout จากอุปกรณ์เครือข่ายเช่น Switch, Wireless Controller, VPN, Router และอื่นๆ

- รวบรวมผลการตรวจสอบความปลอดภัยจากระบบ Firewall, IPS, Vulnerability Assessment, Enterprise Mobile Management, Mobile Device Management, Endpoint Protection และ Security Intelligence

- รวบรวมผลการวิเคราะห์เหตุการณ์ต่างๆ และประเด็นด้านความปลอดภัยจาก SIEM และ Advanced Threat Detection

- ทำการโต้ตอบต่อแต่ละเหตุการณ์ตามเงื่อนไข เช่น หากระบบ Vulnerability Assessment พบว่าเครื่องลูกข่ายใดมีช่องโหว่ ก็อาจให้ ForeScout ทำการจำกัดสิทธิ์การเข้าถึงระบบเครือข่ายของลูกข่ายเครื่องนั้น และสั่งการต่อไปยังระบบ Patch Management เพื่อทำการอัปเดตเครื่องลูกข่ายเหล่านั้นให้มีความปลอดภัยเพียงพอ ก่อนจะทำการเปิดสิทธิ์การเข้าถึงระบบเครือข่ายให้ได้อย่างเต็มที่

6. ออกรายงานได้ตามต้องการ และทำ Compliance สำหรับทั้งระบบเครือข่ายได้ตลอดเวลา

ForeScout นี้รองรับการปรับแต่งให้ทำการรวบรวมข้อมูลและตรวจสอบประเด็นต่างๆ ด้านความปลอดภัยให้ตรงตามข้อกำหนดหรือ Compliance ต่างๆ ที่องค์กรต้องการ และสร้างเป็นระบบ Real-time Compliance สำหรับอุปกรณ์ลูกข่ายทั้งหมดได้อย่างยืดหยุ่น ทำให้องค์กรมีรายงานการตรวจสอบ Compliance พร้อมให้เรียกตรวจสอบหรือใช้งานได้อยู่ตลอดเวลา และผู้ดูแลระบบก็จะทราบได้ทันทีหากมีอุปกรณ์ใดทำผิดไปจากข้อกำหนดที่ต้องการ และทำการแก้ไขได้อย่างทันท่วงที

ทั้งนี้ ForeScout เองก็ยังมีรายงานสำเร็จรูปหลายสิบแบบให้พร้อมใช้งานได้ทันที ทั้ง Inventory Report, Security Report, Trending Report และอื่นๆ อีกมากมาย

ด้วยคุณสมบัติต่างๆ ดังกล่าวนี้ ทำให้ ForeScout ได้รับรางวัลต่างๆ มากมายอย่างต่อเนื่อง ดังต่อไปนี้

ForeScout แตกต่างอย่างไรจาก Firewall?

เป็นอีกหนึ่งคำถามที่ทุกองค์กรย่อมต้องสงสัย โดยเฉพาะคำถามที่ว่า “หากองค์กรมีระบบ Firewall อยู่แล้ว ยังจำเป็นต้องมี ForeScout อีกหรือไม่?” ซึ่งคำตอบของคำถามนี้ก็อยู่ที่ว่าองค์กรนั้นมีความต้องการในการรักษาความปลอดภัยภายในระบบเครือข่ายมากน้อยเพียงใด และสามารถจำแนกหลักคิดออกได้ดังต่อไปนี้

1. ปัจจุบันระบบ Firewall ที่มีอยู่ สามารถรองรับการยืนยันตัวตน และกำหนดสิทธิ์ผู้ใช้งานภายในระบบเครือข่ายได้ครบถ้วนทุกคนหรือไม่?

โดยทั่วไปแล้ว Firewall นั้นมักถูกออกแบบมาให้รองรับการกำหนดนโยบายแบบตายตัว กล่าวคือกำหนดกฎเอาไว้เป็นชุดๆ และไม่ได้เปลี่ยนแปลงไปตามผู้ใช้งานในแต่ละคน ดังนั้นหากจะนำ Firewall มาใช้ในการกำหนดสิทธิ์ของผู้ใช้งานแต่ละคนในการใช้งานเข้าถึงระบบเครือข่ายให้แตกต่างกันนั้นจะทำให้ Firewall ต้องแบกรับภาระในการประมวลผลค่อนข้างมาก

ในขณะเดียวกัน ForeScout นี้ถูกออกแบบมาเพื่อรองรับการกำหนดนโยบายการรักษาความปลอดภัยสำหรับผู้ใช้งานแต่ละคนให้แตกต่างกันโดยเฉพาะ ดังนั้นหากองค์กรกำลังมองหาวิธีการในการกำหนดสิทธิ์การเข้าถึงระบบเครือข่ายที่แตกต่างกัน ForeScout นั้นก็ถือเป็นทางเลือกที่ถูกต้องสำหรับองค์กร

2. ปัจจุบันองค์กรสามารถตรวจจับการโจมตีที่เกิดขึ้นภายในระบบเครือข่ายกันเองได้หรือไม่?

อุปกรณ์สำหรับการตรวจจับการโจมตีขององค์กรโดยมากนั้นมักเป็นการตรวจจับการโจมตีจากเครื่องลูกข่ายไปยัง Data Center หรือจากระบบเครือข่ายภายนอกเข้ามายังภายในองค์กร แต่สิ่งที่ ForeScout สามารถช่วยเสริมได้นั้นการตรวจจับการโจมตีระหว่างผู้ใช้งานภายในองค์กรกันเอง ซึ่งเป็นหนึ่งในพฤติกรรมของ Hacker, Worm, Malware และการโจมตีที่มีความซับซ้อนในปัจจุบัน ทำให้ผู้ดูแลระบบและรักษาความปลอดภัยนั้นสามารถตรวจพบเหตุการณ์เหล่านี้และรับมือได้อย่างทันท่วงที

3. ปัจจุบันองค์กรทราบได้หรือไม่ว่า ภายในระบบเครือข่ายของตนมีอุปกรณ์ชนิดใด, จำนวนเท่าไหร่, เชื่อมต่ออยู่กับ Switch หรือ Access Point ตัวใดบ้าง?

ในปัจจุบันที่ผู้ใช้งานแต่ละคนนำอุปกรณ์พกพาของตัวเองมาใช้งานภายในองค์กรมากมาย และแผนกต่างๆ เริ่มมีการนำอุปกรณ์ Internet of Things (IoT) เข้ามาใช้ในการทำธุรกิจกันมากขึ้นเรื่อยๆ การที่ฝ่าย IT สามารถติดตามการใช้งานอุปกรณ์เหล่านี้ให้ได้นั้นถือว่าจำเป็นเป็นอย่างยิ่ง เพื่อให้สามารถทำการควบคุมขอบเขตการใช้งานและการรักษาความปลอดภัยแก่อุปกรณ์เหล่านี้ได้อย่างครบถ้วนครอบคลุมนั่นเอง ซึ่ง ForeScout ที่สามารถตรวจสอบและสร้าง Inventory รายการของอุปกรณ์ต่างๆ ให้พร้อมใช้งานได้ทันทีนั้นก็ถือเป็นเครื่องมือที่ตอบโจทย์นี้ได้เป็นอย่างดี

4. ปัจจุบันองค์กรสามารถทำ Compliance ตามข้อกำหนดที่ต้องการได้สำหรับทุกๆ อุปกรณ์แบบ Real-time ได้อย่างง่ายดายหรือไม่?

การทำ Compliance นับวันจะยิ่งมีความสำคัญมากขึ้นเรื่อยๆ ในขณะที่เมื่อองค์กรเริ่มมีอุปกรณ์ที่เชื่อมต่อกับระบบเครือข่ายมากขึ้น การทำ Compliance ก็จะยิ่งมีความซับซ้อนสูงขึ้นและใช้เวลานานขึ้น ForeScout นี้สามารถช่วยตรวจสอบเงื่อนไขต่างๆ ตามความต้องการของการทำ Compliance ได้อย่างละเอียด อีกทั้งยังสามารถมองเห็นไปถึงอุปกรณ์ต่างๆ ที่ฝ่าย IT อาจไม่เคยทราบมาก่อนว่ามีอยู่ภายในองค์กรได้ ทำให้การทำ Compliance นั้นรวดเร็วและง่ายดายยิ่งขึ้นกว่าเดิมเป็นอย่างมาก

ติดต่อ Throughwave Thailand ตัวแทนจำหน่ายของ ForeScout ในประเทศไทยอย่างเป็นทางการ

ผู้ที่สนใจโซลูชันทางด้านระบบรักษาความปลอดภัยเครือข่ายของ ForeScout รวมถึงระบบอื่นๆ เกี่ยวกับ Security ไม่ว่าจะเป็น Mobile Device Management, Network Security, Firewall, SSL-VPN หรืออื่นๆ และต้องการคำแนะนำ, คำปรึกษา หรือใบเสนอราคา สามารถติดต่อทีมงาน Throughwave Thailand ได้โดยตรงที่ info@throughwave.co.th หรือโทร 02-210-0969 ได้ทันที หรือสามารถเยี่ยมชมเว็บไซต์ของ Throughwave Thailand ได้ที่ https://www.throughwave.co.th/

ทำความรู้จักกับ ForeScout CounterACT

- เจาะลึก ForeScout กับการ Monitor ผู้ใช้งานและอุปกรณ์ในเครือข่ายแบบ Real Time

- เจาะลึก ForeScout ตอนที่ 2 กับการปกป้องระบบเครือข่ายจากการโจมตีต่างๆ

- เจาะลึก ForeScout ตอนที่ 3 กับการบริหารจัดการและควบคุมเครื่องลูกข่ายจากศูนย์กลาง

- เจาะ ลึก ForeScout ตอนที่ 4 กับการรักษาความปลอดภัย BYOD (Bring Your Own Device) และ MDM (Mobile Device Management) ให้แก่ Smart Phone และ Tablet ขององค์กร

- แนวทางการออกแบบนโยบายรักษาความปลอดภัย BYOD ด้วย Network Access Control

Comments are closed.