Forescout Technologies ผู้นำด้าน Device Visibility and Control ประกาศความสามารถใหม่เพื่อเสริมทัพโซลูชั่นสำหรับรองรับ Enterprise of Things (EoT)

ในปัจจุบันอุปกรณ์ที่เข้ามาเชื่อมต่อเครือข่ายขององค์กรมีจำนวนมากขึ้น และหลากหลายมากขึ้น ความท้าทายอย่างแรกของผู้ดูแลเครือข่ายคือจะต้องทราบให้ได้ว่ามีอุปกรณ์ใดบ้างที่อยู่ในเครือข่าย รวมทั้งจะต้องบังคับใช้นโยบายให้เหมาะกับอุปกรณ์แต่ละประเภทที่เข้ามาอีกด้วย และอาจต้องขยายขอบเขตการควบคุมไปยังฝั่ง Operational Technology (OT) เพื่อให้เห็นถึงภาพรวมและสามารถควบคุมความปลอดภัยของเครือข่ายได้จากศูนย์กลาง

Enterprise-Wide Zero Trust Segmentation

ด้วยแนวคิด Zero Trust ผู้ดูแลเครือข่ายต้องหมั่นตรวจสอบอยู่เสมอว่ามีช่องโหว่จากการบังคับใช้นโยบายความปลอดภัยอยู่หรือไม่ ทั้งยังต้องควบคุมอุปกรณ์ที่จะเข้ามาใช้งานเครือข่ายด้วยนโยบายที่เหมาะสมและรัดกุม Forescout eyeSegment จะช่วยให้สามารถเห็น Communication ทั้งหมดในเครือข่ายได้แบบ Realtime ทำให้ทราบได้ว่ามีผู้ละเมิดนโยบายที่ตั้งไว้หรือมีรอยรั่วของนโยบายตรงไหนหรือไม่ นอกจากนี้ Forescout EyeSegment ยังสามารถทำงานร่วมกับ Forescout eyeInspect และ Medigate เพื่อขยายขอบเขตไปถึงอุปกรณ์ในฝั่ง Operational Technology รวมถึงอุปกรณ์ใน Healthcare Segment อีกด้วย

Operational Technology and Industrial Control System Protection

Forescout eyeInspect (SilentDefense) โมดูลสำหรับควบคุมความปลอดภัยให้กับ OT และ ICS Environment สามารถแสดงการเชื่อมต่อของอุปกรณ์ และ Device Compliance ได้แบบ Realtime นอกจากนี้ยังสามารถตรวจจับภัยคุกคาม (Threat) ที่อาจเกิดขึ้นกับเครือข่ายผ่านทางการตรวจสอบช่องโหว่ของอุปกรณ์ และยังสามารถส่ง Alert เพื่อแจ้งเตือนทีม Security Operation (SOC) เมื่อพบสิ่งผิดปกติได้

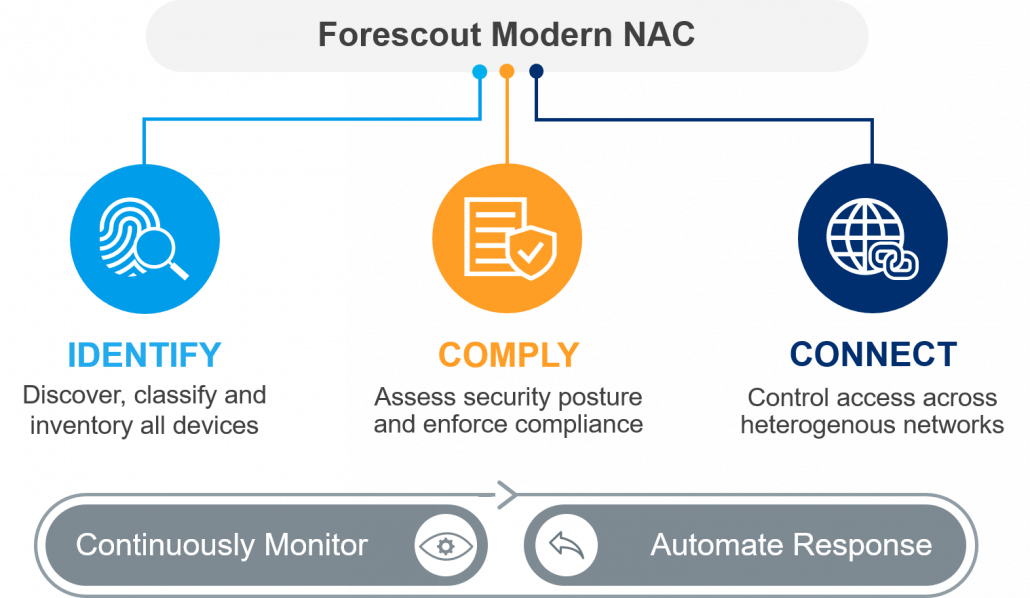

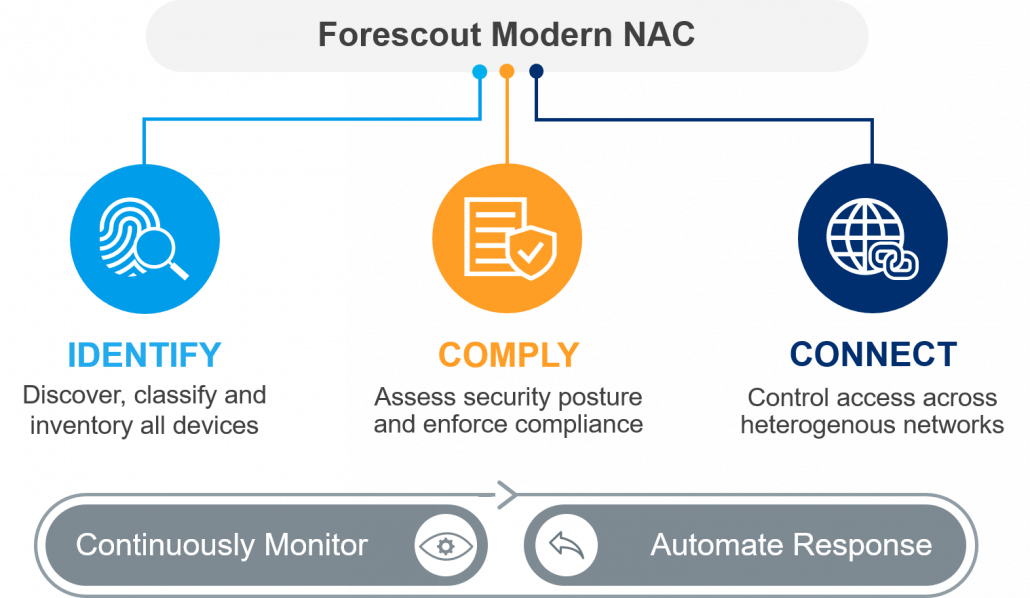

Forescout Modern NAC

เพื่อให้การควบคุมการเข้าถึงเครือข่ายดำเนินไปได้อย่างยืดหยุ่นและรัดกุม Forescout ได้รับการออกแบบที่แตกต่างจาก Network Access Control ในยุคก่อนๆที่เน้นไปในด้านการยืนยันตัวตน การทำงานในลักษณะนั้นมักเกิดปัญหาที่ Device เองบ่อยครั้งและการแก้ไขปัญหาที่เกิดขึ้นก็เป็นไปอย่างยากลำบาก

กระบวนการทำงานของ Forescout Modern NAC มีดังนี้

- Identify (Discovery, Classify and Inventory) – แสดงรายละเอียดของอุปกรณ์ที่เชื่อมต่อเข้ามาสู่เครือข่าย จัดการแยกประเภทของ Device โดยอัตโนมัติเพื่อให้เตรียมการบังคับใช้นโยบายให้เหมาะสมกับประเภทของอุปกรณ์

- Comply (Assess Security Posture and Enforce Compliance) – ตรวจสอบ Posture ของแต่ละอุปกรณ์ตามข้อกำหนดที่ตั้งไว้ เพื่อให้อุปกรณ์ถูกต้องตามนโยบายก่อนปล่อยเข้าสู่เครือข่าย รวมถึงการทำ Automate Remediation เพื่อปิดช่องโหว่ของอุปกรณ์ เพื่อลด Attack Surface ที่อาจเกิดขึ้นได้ในอนาคต

- Connect (Control access across heterogeneous networks) – ให้สิทธิ์การเข้าถึงเครือข่ายที่แตกต่างกันตาม Criteria ที่ต้องการได้ เช่น ตามประเภทผู้ใช้งาน ตามประเภทอุปกรณ์ หรือตามประเภทการเชื่อมต่อ เพื่อให้เหมาะสมกับแต่ละองค์กรแต่สถานการณ์พบเจอ

ทั้งหมดนี้จะทำให้การควบคุมการเข้าถึงเครือข่ายในยุคใหม่สามารถทำได้ง่ายขึ้น ยืดหยุ่นและสามารถได้ปรับตามนโยบายของแต่ละองค์กร และความต้องการในแต่ละสถานการณ์

ติดต่อ Throughwave Thailand ตัวแทนจำหน่ายของ Forescout ในประเทศไทยอย่างเป็นทางการ

Throughwave Thailand เป็นตัวแทนจำหน่าย (Distributor) สำหรับผลิตภัณฑ์ Enterprise IT ครบวงจรทั้ง Server, Storage, Network และ Security โดยทีมงาน Throughwave Thailand ประกอบด้วย Engineer มากประสบการณ์ และยังมี Engineer ที่ได้รับการรับรองจากเจ้าของผลิตภัณฑ์ Forescout เพียงเจ้าเดียวในประเทศไทย พร้อมสนับสนุนการใช้งานของลูกค้าตลอด 24×7 ร่วมกับ Partner ต่างๆ ทั้งในและต่างประเทศ

ผู้ที่สนใจสามารถติดต่อทีมงาน Throughwave Thailand ได้ที่ 02-2100969 หรือ info@throughwave.co.th หรือเยี่ยมชมเว็บไซต์ได้ที่ https://www.throughwave.co.th