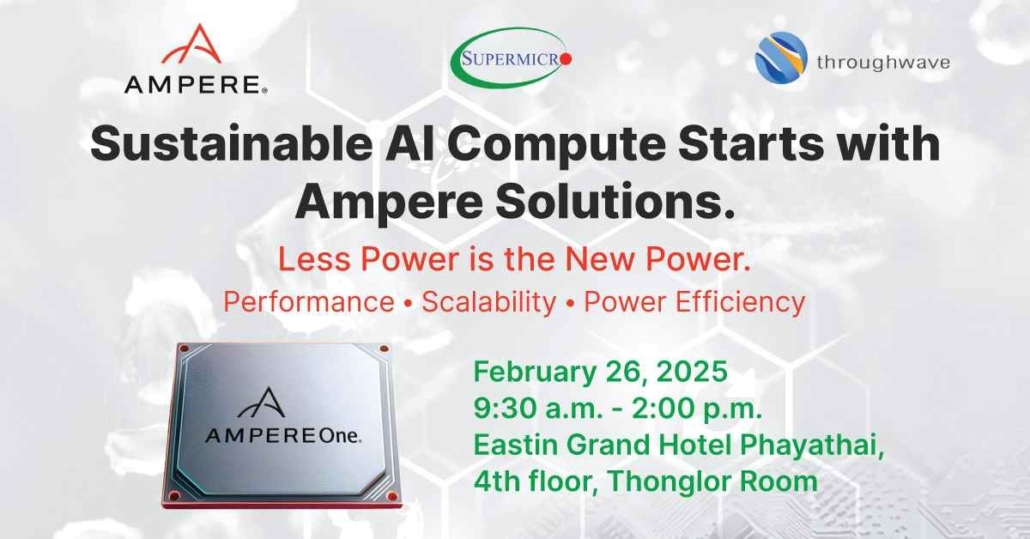

Throughwave (Thailand) และ Super Micro Computer Inc ขอเรียนเชิญ CIO, CTO, IT Manager, Data Center Manager, Cloud Manager, IT Administrator และผู้ที่สนใจทุกท่านเข้าร่วมงานสัมมนาฟรี “The Accelerating Performance : Redefining Performance for a New Era of AI, Edge, Cloud and Green Computing”

ร่วมอัพเดทความรู้ใหม่ล่าสุดเกี่ยวกับการสร้าง Environment ให้เหมาะสมกับ Workload ที่กำลังเติบโตในยุคปัจจุบัน ได้แก่ AI, Deep Learning และ Cloud Computing ด้วยเทคโนโลยีที่ครอบคลุมทั้งส่วนของ Hardware และ Software

วันที่: วันพุธที่ 19 กรกฎาคม 2023

เวลา: 13.00น. – 17.00น.

สถานที่: โรงแรม Eastin Grand Phayathai ( แผนที่: https://goo.gl/maps/djsJiQy7kmz8cVCc7 ติดรถไฟฟ้า BTS สถานีพญาไท)

เมื่อ Hybrid Multi-Cloud ได้กลายเป็นกลยุทธ์หลักของระบบ IT Infrastructure ในธุรกิจองค์กรทั่วโลกและไทย การวางแผนลงทุนด้าน Data Center สำหรับระบบ Cloud ขององค์กรไม่ว่าจะเป็นส่วนของ Server หรือ Storage นั้นจึงได้ยิ่งทวีความสำคัญขึ้นมากกว่าในอดีตอย่างมหาศาล เพื่อให้ธุรกิจมีความคล่องตัวในการทดลองและสร้างสรรค์นวัตกรรมใหม่ๆ ด้าน Business Application, Mobile Application, Data และ AI

Throughwave (Thailand) และ Supermicro Computer ขอเรียนเชิญทุกท่านเข้าร่วมงานสัมมนาในครั้งนี้ เพื่อพบกับเนื้อหาอัปเดตล่าสุดเกี่ยวกับเทคโนโลยีการประมวลผลและจัดเก็บข้อมูลภายใน Cloud/Enterprise Data Center ขององค์กร สำหรับใช้ออกแบบระบบ Cloud Infrastructure ที่มีประสิทธิภาพและความคุ้มค่าเหนือล้ำยิ่งกว่าที่เคย พร้อม Discussion Panel แบ่งปันประสบการณ์การสร้างระบบ Cloud ของกรุงไทยคอมพิวเตอร์เซอร์วิส เพื่อให้บริการภายในองค์กรและเปิดให้พันธมิตรทางธุรกิจได้มาร่วมใช้สร้างสรรค์นวัตกรรมใหม่ๆ โดยมีเนื้อหาโดดเด่นที่น่าสนใจในงานสัมมนาดังนี้

- สถาปัตยกรรมใหม่ของ Server แห่งอนาคต เพื่อรองรับ Workload ในรูปแบบที่หลากหลาย ไม่ว่าจะเป็น Cloud, AI, Data และ Edge/IoT

- เทคโนโลยีใหม่ล่าสุดในหน่วยประมวลผล 4th Gen Intel® Xeon® Scalable Processor ที่จะตอบโจทย์การออกแบบ Cloud/Enterprise Data Center ที่คุ้มค่ายิ่งกว่าเดิม

- ระบบ Liquid Cooling Server/Data Center เพื่อการประมวลผลประสิทธิภาพสูงสำหรับงาน AI ที่คุ้มค่ายิ่งกว่าแนวทางใดๆ เป็นทางเลือกใหม่ในการลงทุนวางระบบ Cloud/Enterprise Data Center

- กลยุทธ์การใช้ Open Source Software สร้างระบบ Cloud ขององค์กร เพื่อตอบโจทย์ DevOps และ Hybrid Multi-Cloud ได้อย่างครอบคลุมด้วยโซลูชันจาก Red Hat

- พิเศษสุด! Discussion Panel แบ่งปันวิสัยทัศน์ ประสบการณ์ และแนวทางการออกแบบ Cloud Data Center ของกรุงไทยคอมพิวเตอร์เซอร์วิส เพื่อเป็นแนวทางให้ธุรกิจองค์กรได้วางแผนกลยุทธ์ด้าน Hybrid Multi-Cloud ที่คุ้มค่าของตนเอง

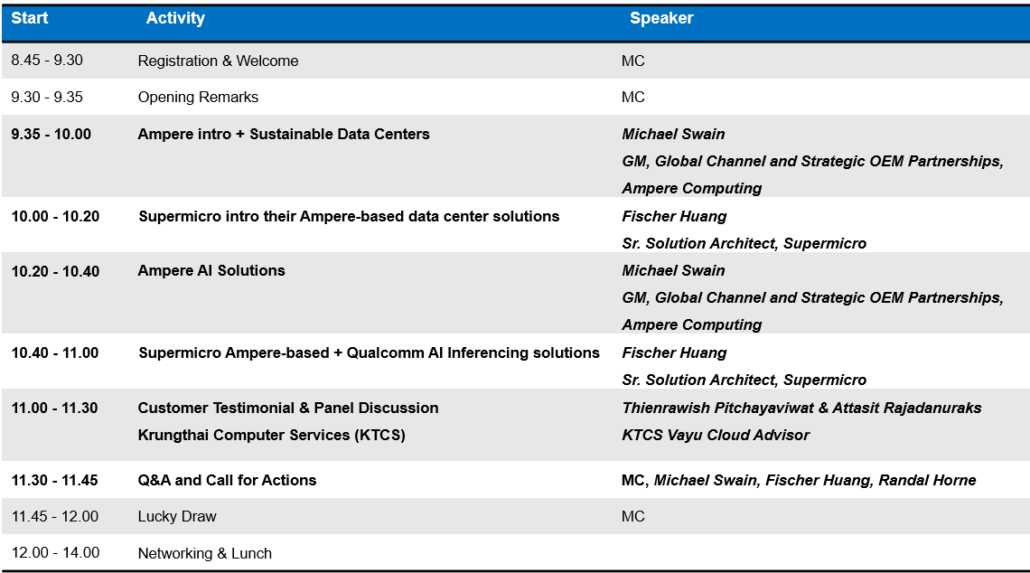

Agenda

13.00 – 13.20 Registration and Tech Showcase

13.20 – 13.30 Opening Session

13:30 – 14.10 The Next Generation of Workload-Optimized Systems, Yenwei Hong, Product Manager, Super Micro Computer, Inc

14:10 – 14.40 Optimize the AI Workload with the New 4th Gen Intel® Xeon® Scalable Processor, Sirisak Thonthong, Technology Enablement – Strategic Account & Partner Scale, Intel Microelectronics (Thailand)

14:40 – 15.10 Panel Discussion: How to Avoid Vendor Lock-In in Cloud Computing Platform, คุณเธียรวิชญ์ พิชญวิวัฒน์ และคุณอัตถสิทธิ์ รัชดานุรักษ์, Vayu Cloud Advisor, Krungthai Computer Services Co., Ltd.

15.10 – 15.30 Break and Tech Showcase

15.30 – 16.10 Accelerating Advanced AI & Deep Learning Workloads with Liquid Cooling Optimized for Green Datacenter , Philip Sheu, Product Manager, Super Micro Computer, Inc

16.10 – 16.40 Unlocking Success: Embrace Application Modernization for Your Organization, Chatchai Kongmanee, Speacialist Solutions Architect, Red Hat (Thailand)

16.40 – 17.00 Lucky Draw

ลงทะเบียน