ForeScout ผู้ผลิตระบบ Next Generation Network Access Control (NAC) และ BYOD ชั้นนำของโลก ได้แนะแนวทางการทำนโยบายรักษาความปลอดภัยเพื่อ BYOD ให้ประสบความสำเร็จ ด้วยกัน 10 ขั้นตอน มาลองศึกษาและนำไปปรับใช้กับระบบเครือข่ายที่มีอยู่กันดูนะครับ

1. จัดตั้งทีมงานสำหรับวางนโยบาย BYOD โดยเฉพาะ

การวางนโยบาย BYOD ที่ดีนั้นควรจะประกอบไปด้วยทีมงานที่มีความหลากหลาย ทั้งกลุ่มของทีมงาน IT ที่แตกต่างกัน เช่น ผู้ดูแลความปลอดภัย, ผู้ดูแลเครือข่าย, ผู้ดูแลเครื่องลูกข่าย และกลุ่มผู้ใช้งานจากหน่วยงานที่แตกต่างกัน รวมถึงควรจะมีผู้รับผิดชอบหลักสำหรับการวางนโยบาย BYOD โดยเฉพาะ นโยบาย BYOD ที่ดีควรจะเกิดขึ้นจากข้อตกลงร่วมกันระหว่างพนักงานและผู้บริหารจากแต่ละ Business Unit พร้อมทั้งได้รับข้อมูลเสริมจากทีม HR โดยบทบาทของทีม IT ควรจะเป็นผู้ให้คำแนะนำและบังคับใช้งานระบบเครือข่ายให้เป็นไปตามนโยบายที่วางเอาไว้เท่านั้น

2. รวบรวมข้อมูลนโยบายรักษาความปลอดภัยเดิมที่มีอยู่

จัดสร้างรายงานของนโยบายรักษาความปลอดภัยเดิมที่ใช้งานอยู่ และทำการทบทวนเพื่อทำความเข้าใจเหตุผลทางด้านความปลอดภัยและการบริหารจัดการของ IT พร้อมทั้งระบุว่าที่ผ่านมาหน่วยงานไหนที่เคยให้ความร่วมมือกับการวางนโยบายเหล่านี้มาก่อน จากนั้นจึงทำการรวบรวมข้อมูลดังต่อไปนี้

จำนวนอุปกรณ์โดยมีรายละเอียดของ Platform, OS version, ความเป็นเจ้าของอุปกรณ์เหล่านั้นว่าเจ้าของคือองค์กร, พนักงาน หรือเป็นของส่วนตัวของพนักงาน

ประเมินปริมาณของข้อมูลที่มีการรับส่งผ่าน Mobile Device ทั้งหมด

Application บน Mobile Device ที่มีการใช้งาน, ความเป็นเจ้าของ Application เหล่านั้น และ Security Profile ของ Application เหล่านั้น

วิธีการในการเชื่อมต่อ Mobile Device เข้ามายังระบบเครือข่ายขององค์กร เช่น ผ่านทางสัญญาณ 3G, WiFi, Bridge เข้ากับเครื่อง PC หรือใช้ VPN

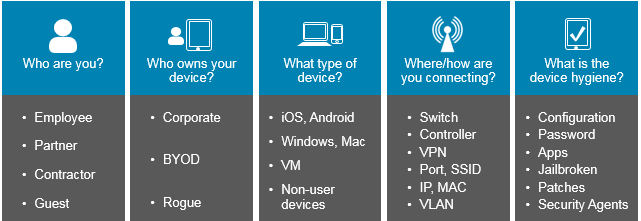

3. กำหนดและจัดลำดับความสำคัญของ Use Case ในการใช้งาน

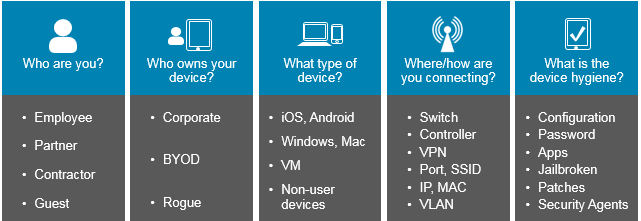

เพื่อให้นโยบาย BYOD สามารถนำมาใช้งานได้จริง นโยบายทั้งหมดที่วางไว้จะต้องสอดคล้องกับการใช้งานหลากหลายรูปแบบบน Mobile Device ทั้งหมดในองค์กร โดยทีมงานสำหรับวางนโยบาย BYOD ควรจะต้องตอบคำถามเหล่านี้ได้อย่างชัดเจน

- อุปกรณ์ Mobile Device ต่างๆ จะถูกนำไปใช้ทำอะไรบ้าง?

- Mobile Application ใดบ้างที่จำเป็นจะต้องมีการนำไปใช้งานแบบ Offline? (เช่น บนเครื่องบิน หรือในลิฟต์โดยสาร)

- จะอนุญาตให้มีการเข้าถึงข้อมูลใดผ่านทาง Mobile Device ได้บ้าง?

- จะอนุญาตให้มีการจัดเก็บข้อมูลใดบน Mobile Device ได้บ้าง?

4. ประเมินค่าใช้จ่าย, สิ่งที่จะได้รับกลับมา และความคุ้มค่าของโครงการ

การทำ BYOD อาจจะไม่ได้ช่วยลดค่าใช้จ่ายในทางตรง แต่ช่วยเพิ่มประสิทธิภาพในการทำงาน, ลดงานในการบริหารจัดการด้านความปลอดภัย, เพิ่มความดึงดูดในการร่วมงานจากบุคคลภายนอก โดยต้องประเมินค่าใช้จ่ายโดยรวมจาก

- ค่าใช้จ่ายสำหรับอุปกรณ์ ซึ่งอาจจะเพิ่มขึ้นหรือลดลงตามแต่นโยบายความเป็นเจ้าของอุปกรณ์ที่กำหนด

- ค่าใช้จ่ายสำหรับการเชื่อมต่อเครือข่าย ซึ่งองค์กรอาจจะช่วยลงทุนค่าสัญญาณโทรศัพท์หรือ 3G ให้

- ค่าใช้จ่ายสำหรับลิขสิทธิ์ซอฟต์แวร์สำหรับทำงานบน Mobile Device และซอฟต์แวร์สำหรับติดตามและควบคุมการใช้งาน

- ค่าใช้จ่ายสำหรับระบบเครือข่ายที่ต้องลงทุนเพิ่มเติม ทั้งทางด้านความปลอดภัย, การบริหารจัดการ, แบนด์วิดธ์ และการสำรองข้อมูล

5. กำหนดนโยบาย

สำหรับองค์กรขนาดกลางและใหญ่ การออกแบบนโยบายเพียงแบบเดียวให้ครอบคลุมผู้ใช้งานทั้งองค์กรนั้นเป็นเรื่องที่แทบจะเป็นไปไม่ได้ ดังนั้นจึงควรแบ่งนโยบายแยกย่อยตามแต่ละความต้องการของผู้ใช้งานในองค์กรให้เหมาะสม เช่น สำหรับผู้ใช้งานทั่วๆ ไป ก็อาจจะเปิดให้ใช้งาน Application พื้นฐานอย่างเว็บหรืออีเมลล์ได้ แต่สำหรับทีม Sales ก็อาจจะเปิดให้ใช้งานระบบ CRM ได้เพิ่มเติมเข้าไป หรือสำหรับผู้บริหารก็อาจจะใช้งานได้ทุกอย่าง รวมถึงจำกัดประเภทของอุปกรณ์ที่สามารถนำมาใช้งานได้เพื่อลดความเสี่ยงทางด้านความปลอดภัย และแบ่งระดับของความปลอดภัยสำหรับ Mobile Device กับ Desktop/Laptop ให้ดี

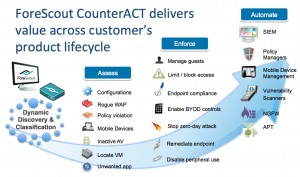

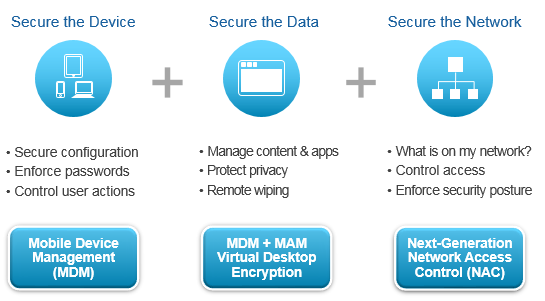

6. เลือกวิธีการในการรักษาความปลอดภัยเครือข่าย

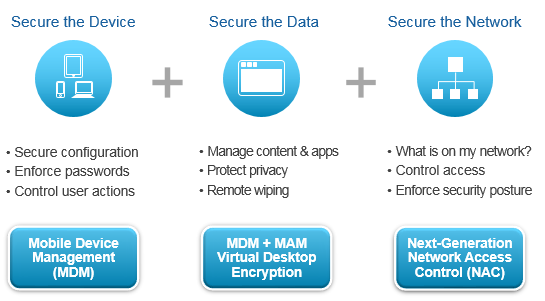

เมื่อความต้องการในเชิงธุรกิจถูกวางไว้เรียบร้อยแล้ว ถัดมาก็เป็นงานของทีม IT ว่าจะควบคุมระบบเครือข่ายให้สามารถทำตามนโยบายเหล่านั้นได้อย่างไรในเชิงเทคนิค เช่น จะยืนยันตัวตนอย่างไร? จะจำกัดสิทธิ์การเข้าถึงระบบเครือข่ายอย่างไร? จะควบคุม Application อย่างไร? โดยทั่วไปแล้ว Network Access Control (NAC) มักจะกลายเป็นตัวเลือกเพราะเป็นระบบที่มีความยืดหยุ่นสูง สามารถปรับแต่งให้เข้ากับนโยบายที่ต้องการได้ และยังบังคับใช้งานนโยบายได้อย่างอัตโนมัติ ซึ่งครอบคลุมทั้งการทำ Profiling สำหรับอุปกรณ์, ยืนยันตัวตนผู้ใช้งาน, บริหารจัดการ Guest, ทำ Compliance และตรวจสอบการตั้งค่าต่างๆ รวมถึงทำการซ่อมแซมเครื่องลูกข่ายที่ไม่ผ่านนโยบายให้ปลอดภัยเพียงพอที่จะเข้าใช้งานเครือข่ายได้อีกด้วย

7. เลือกวิธีการในการรักษาความปลอดภัยสำหรับข้อมูล

ถึงแม้ NAC จะช่วยรักษาความปลอดภัยในเครือข่าย แต่สำหรับอุปกรณ์ Mobile Device ที่มีการนำออกไปใช้นอกองค์กร NAC เองก็ไม่สามารถตามติดไปถึงได้ ต้องอาศัยการ Integrate ร่วมกับระบบ Mobile Device Management (MDM) เพื่อบริหารจัดการและรักษาความปลอดภัยของข้อมูลบน Mobile Device โดยเฉพาะ โดยสามารถแบ่งการจัดเก็บข้อมูลส่วนตัวและข้อมูลขององค์กรบนอุปกรณ์ต่างๆ ได้ และมีระบบ Container ช่วยป้องกันไม่ให้ข้อมูลขององค์กรถูกแชร์ออกไปผ่าน Application อื่นๆ รวมถึงสามารถทำการ Lock และล้างข้อมูลในเครื่องจากระยะไกลได้

8. วางแผนโครงการสำหรับ BYOD

วางแผนในการติดตั้งบังคับใช้นโยบาย BYOD ในองค์กร โดยอาจจะมีการแบ่งออกเป็นหลายๆ Phase หรือบังคับติดตั้งใช้งานให้เสร็จในรวดเดียวเลยก็ได้ โดยทั่วไปแล้วนโยบายสำหรับ BYOD จะประกอบไปด้วยการควบคุมส่วนต่างๆ เหล่านี้

- การบริหารจัดการ Mobile Device จากระยะไกล

- การควบคุม Application

- การทำ Compliance และ Audit Report

- การเข้ารหัสข้อมูลและอุปกรณ์

- การรักษาความปลอดภัยในการใช้งาน Cloud Storage

- การลบข้อมูลในอุปกรณ์และลบอุปกรณ์ออกจากระบบเมื่อเลิกใช้งานอุปกรณ์นั้นแล้ว

- การยึดคืนสิทธิ์การเข้าถึงข้อมูลและเครือข่ายเมื่อพนักงานกลายเป็น Guest

- การยึดคืนสิทธิ์การเข้าถึงข้อมูลและเครือข่ายเมื่อพนักงานกลายเป็น Guest

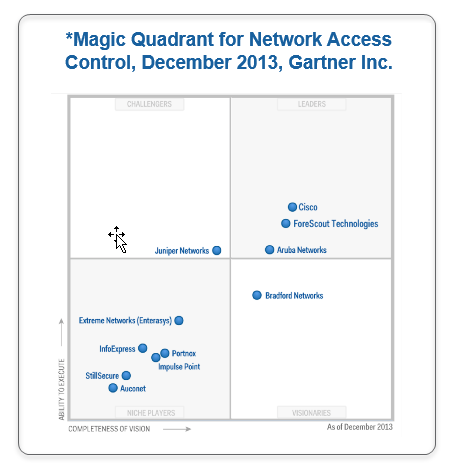

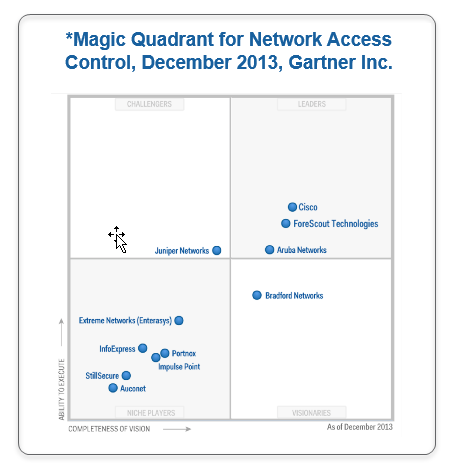

9. เลือกและประเมิน Solutions จาก Vendor รายต่างๆ

อ้างอิงจาก Gartner ซึ่งได้กล่าวไว้ว่า NAC และ MDM เป็นกุญแจสำคัญในการบังคับใช้นโยบาย BYOD ให้สำเร็จได้ เมื่อเรียก Vendor รายต่างๆ มาคุย นอกจากการพูดคุยถึงฟีเจอร์ต่างๆ แล้ว ให้ทำการประเมินให้ชัดเจนว่าการติดตั้งระบบเหล่านี้จะส่งผลกระทบอะไรต่อระบบเครือข่ายเดิมบ้าง และสามารถ Integrate กับระบบรักษาความปลอดภัยเดิมที่มีอยู่ได้หรือไม่ ไม่ว่าจะเป็น Directories, Patch Management, Ticketing, Endpoint Protection, Vulnerability Assessment และ SIEM โดยต้องประเมินความสมดุลระหว่างค่าใช้จ่าย, ความปลอดภัย และการใช้งานจริงของผู้ใช้งาน

10. เริ่ม Implement Solutions

การติดตั้งและค่อยๆ ปรับปรุงระบบเป็นหัวใจหลักในการทำให้การบังคับใช้งานนโยบาย BYOD เป็นจริงขึ้นมาได้ โดยควรเริ่มต้นจาก Pilot Project ที่แผนกใดแผนกหนึ่งก่อน เพื่อทดสอบและปรับปรุงนโยบาย BYOD ให้สามารถใช้งานได้จริง และไม่ติดขัดต่อการทำงาน จากนั้นจึงค่อยๆ เพิ่มขยายจำนวนของผู้ใช้งานต่อไปเรื่อยๆ

สำหรับผู้ที่อยากอ่านบทความฉบับเต็มๆ สามารถเข้าไป Download ได้จากที่นี่เลยนะครับ https://www2.forescout.com/10_steps_byod_best_practices

ส่วนผู้ที่สนใจการทำ NAC และ BYOD ทาง ForeScout เองก็มี Solution รองรับค่อนข้างจะครบครัน ถ้าสนใจก็สามารถติดต่อทรูเวฟ ซึ่งเป็นตัวแทนจำหน่ายในไทยได้เลยครับ