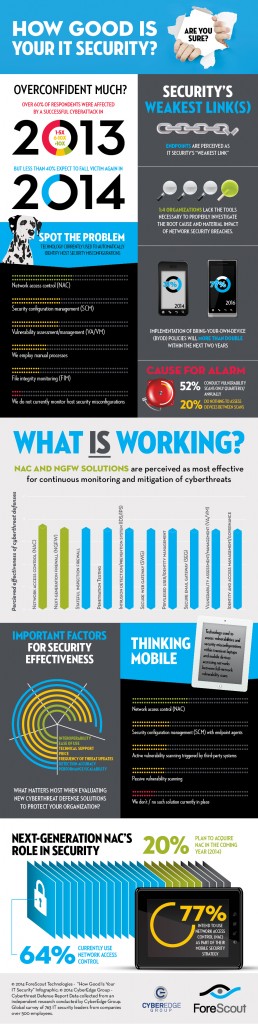

ปัจจุบันนี้ หลายๆ องค์กรในประเทศไทยกำลังประสบกับปัญหาในการบริหารจัดการทางด้านความปลอดภัยสำหรับอุปกรณ์ที่ผู้ใช้งานในองค์กรนำมาใช้เอง ไม่ว่าจะเป็น Notebook, Tablet หรือ Smart Phone ยี่ห้อต่างๆ ในบางองค์กรก็มีปัญหาตั้งแต่ระดับของความไม่เพียงพอของระบบ Wireless LAN บางองค์กรอาจจะมีปัญหาตั้งแต่นโยบายในการควบคุมการใช้งานอุปกรณ์ส่วนตัวเหล่านี้ ซึ่งในภาพรวมของปัญหาเหล่านี้เรามีชื่อเรียกกันว่า BYOD หรือ Bring Your Own Device นั่นเอง และวันนี้ทางทีมงาน Throughwave Thailand จะมาสรุปแนวทางการออกแบบนโยบายรักษาความปลอดภัย BYOD ด้วย Network Access Control หรือ NAC ให้ทุกท่านได้นำไปปรับใช้กัน

1. มารู้จักกับคำศัพท์สำคัญๆ ก่อน

สำหรับการรักษาความปลอดภัยอุปกรณ์ต่างๆ ที่นำมาใช้ในองค์กร Keyword ที่เรามักจะพบเห็นกันบ่อยๆ มีดังต่อไปนี้

1.1 Network Access Control – NAC

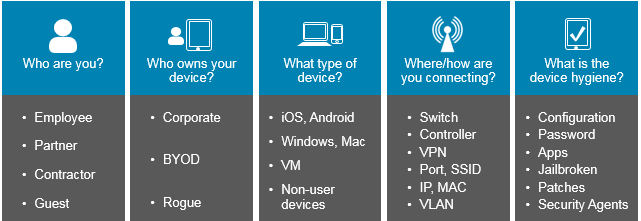

NAC คือระบบรักษาความปลอดภัยเครือข่าย โดยมุ่งเน้นไปที่การควบคุมการใช้งานเครื่องลูกข่ายและอุปกรณ์เครือข่ายทั้งหมดที่มี MAC Address และ IP Address ให้สามารถใช้งานระบบเครือข่ายได้ในระดับที่แตกต่างกันตามความปลอดภัยของอุปกรณ์นั้นๆ เช่น

- ผู้ใช้งานในองค์กรอาจจะมีสิทธิ์ในการเข้าถึงเครื่องแม่ข่าย (Server) แตกต่างกันตามแผนกของตน และผู้ใช้งานที่เป็นบุคคลภายนอกจะไม่สามารถเข้าถึงเครื่องแม่ข่ายใดๆ ได้เลย

- เครื่องลูกข่ายที่มีการติดตั้งซอฟต์แวร์และอัพเดต Anti-virus ตามที่กำหนด จะมีสิทธิ์ในการใช้งาน Protocol หรือเข้าถึงระบบงานต่างๆ ที่สูงกว่าเครื่องลูกข่ายที่ไม่ได้ติดตั้งซอฟต์แวร์ที่กำหนด หรือมี Anti-virus ที่ไม่อัพเดต

- เครื่องลูกข่ายที่มีพฤติกรรมโจมตีเครือข่าย หรือติดไวรัส จะถูกตัดสิทธิ์ในการใช้งาน Protocol ที่มีความเสี่ยง เช่น FTP ออกไป รวมถึงสามารถมีการแจ้งเตือนผู้ที่ใช้งานเครื่องลูกข่ายเหล่านั้นได้ว่ามีการติดไวรัส และสั่งเรียกให้ซอฟต์แวร์ Anti-virus ทำงานเพื่อค้นหาและกำจัด Virus ทันที

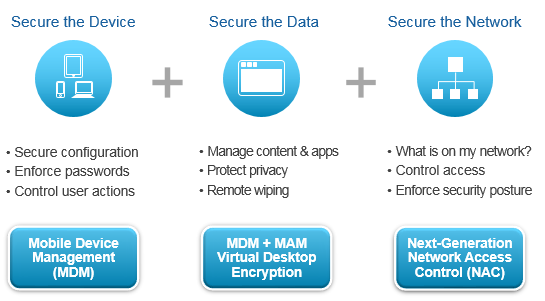

โดยทั่วไปแล้ว NAC จะสามารถตรวจสอบเครื่องลูกข่ายทั้งหมดได้ในระดับของเครือข่าย (Network) และมีการแถมซอฟต์แวร์ Agent สำหรับการตรวจสอบเครื่องลูกข่ายมาตรฐานเช่น Windows, Mac, Linux มาให้ด้วย เพื่อให้แต่ละองค์กรสามารถออกแบบนโยบายการรักษาความปลอดภัยได้อิสระ และบังคับตรวจสอบในเชิงลึกระดับ Application และ Process ที่ใช้งานได้ทันที โดย NAC จะมีบทบาทสำคัญเป็นอย่างมากในการรักษาความปลอดภัยระบบเครือข่ายทั้งแบบมีสายและไร้สายไปพร้อมๆ กัน ทำให้ระบบเครือข่ายมีความปลอดภัยมากขึ้น และผู้ใช้งานไม่สับสนจากการเจอการยืนยันตัวตนที่หลากหลายในระบบเครือข่ายแบบเดิมๆ

นอกจากนี้ NAC ส่วนมากในทุกวันนี้จะมีความสามารถในการทำ BYOD พ่วงมาด้วยในตัว โดยบางยี่ห้อจะสามารถใช้งานได้ฟรีๆ ไม่มีค่าใช้จ่ายเพิ่มเติม ในขณะที่บางยี่ห้อจะต้องเป็น Option เสริม ซึ่งมีค่าใช้จ่ายเพิ่มเติม รวมถึงยังสามารถทำงานร่วมกับ MDM หลากหลายยี่ห้อได้อีกด้วย

1.2 Bring Your Own Device – BYOD

BYOD เป็นคำที่ใช้เรียกเมื่อในระบบเครือข่ายขององค์กรมีการนำอุปกรณ์ส่วนตัวเข้ามาใช้งานอย่างมีนัยยะสำคัญ ในบางองค์กรที่เมืองนอกอาจจะมีการเพิ่มเงินให้พนักงานเมื่อมีการนำ Notebook หรือ Smart Phone เข้ามาใช้งานเอง ทำให้องค์กรไม่ต้องจัดหาอุปกรณ์ทำงานเหล่านี้ให้ แต่ในขณะเดียวกันอุปกรณ์ที่นำมาใช้ก็จะต้องมีการปรับแต่งและบังคับให้มีรักษาความปลอดภัยต่างๆ ตามที่กำหนดด้วยเช่นกัน

สำหรับเมืองไทย การทำ BYOD หลักๆ คือการรักษาความปลอดภัยสำหรับอุปกรณ์ที่ผู้ใช้งานนำมาใช้เอง เช่น Notebook, Smart Phone, Tablet โดยจำกัดการใช้งานที่ระดับเครือข่าย โดยบังคับให้มีการยืนยันตัวตน และบังคับให้มีสิทธิ์ในการเข้าถึงระบบเครือข่ายน้อยกว่าการนำอุปกรณ์ขององค์กรมาใช้งาน รวมถึงในบางกรณียังมีการจำแนกประเภทของอุปกรณ์ เช่น Apple iPhone, Google Android หรือ Microsoft Windows Phone และกำหนดสิทธิ์ให้อุปกรณ์ต่างๆ มีสิทธิ์ในระดับที่แตกต่างกันอีกด้วย หรือบางกรณีก็อาจห้ามไม่ให้มีการใช้งานอุปกรณ์บางประเภทที่มีความเสี่ยงทางด้านความปลอดภัยในระดับสูงเลยก็เป็นได้

1.3 Mobile Device Management – MDM

MDM เป็นคำที่ใช้เมื่อต้องการที่จะควบคุมอุปกรณ์ Smart Phone และ Tablet ในเชิงลึก เช่น การตรวจสอบ Application ที่มีการติดตั้งและใช้งาน, การตรวจสอบการทำ Jailbreak หรือ Root, การบังคับห้ามใช้งานซอฟต์แวร์บางประเภท, การตรวจสอบสถานที่ของอุปกรณ์เหล่านั้น, การบังคับตั้งค่าการใช้งานของอุปกรณ์ให้มีความปลอดภัย, การบังคับลบข้อมูลสำคัญขององค์กร โดยทั่วไป MDM มักจะมีค่าใช้จ่ายต่ออุปกรณ์ที่มีการใช้งาน และสามารถควบคุมอุปกรณ์เหล่านั้นผ่านระบบเครือข่าย Public Internet หรือ 3G ได้ ทำให้ MDM เหมาะสมต่อการบังคับใช้งานอุปกรณ์ Smart Phone และ Tablet ที่เป็นทรัพย์สินขององค์กรแจกให้พนักงานใช้ทำงานได้สะดวกยิ่งขึ้น ในขณะที่การบังคับใช้ MDM กับอุปกรณ์ที่พนักงานนำมาใช้เองนั้น จะทำให้องค์กรต้องเสียค่าลิขสิทธิ์ในการใช้งาน MDM ไปเป็นจำนวนมาก และไม่สามารถควบคุมจำนวนของลิขสิทธิ์เหล่านั้นได้

2. ทางเลือกสำหรับนโยบายรักษาความปลอดภัย BYOD

แต่ละองค์กรเองต่างก็มีความจำเป็นในการรักษาความปลอดภัยในระดับที่แตกต่างกัน ดังตัวอย่างต่อไปนี้

2.1 นโยบายรักษาความปลอดภัย BYOD แบบทั่วไป

สำหรับการรักษาความปลอดภัย BYOD แบบทั่วไป จะมีแนวทางดังนี้

- PC/Notebook ขององค์กร – รักษาความปลอดภัยระดับสูงด้วย NAC พร้อมติดตั้ง Agent โดยให้สิทธิ์ในการเข้าถึงระบบงานขององค์กรได้ตามแผนกของผู้ใช้งานและใช้งาน Internet ภายนอกได้ภายหลังการยืนยันตัวตน

- Notebook ส่วนตัว – รักษาความปลอดภัยระดับเครือข่ายด้วย NAC โดยสามารถติดตั้ง Agent แบบชั่วคราวเพื่อตรวจสอบเชิงลึก หรือไม่ติดตั้ง Agent ก็ได้ โดยให้สิทธิ์ในการเข้าถึงระบบงานพื้นฐานขององค์กรและใช้งาน Internet ภายนอกได้ภายหลังการยืนยันตัวตน เช่น ระบบ Email, เว็บไซต์ภายในองค์กร หรือระบบ Chat

- Smart Phone/Tablet ขององค์กร – รักษาความปลอดภัยด้วย NAC พร้อม MDM Agent เพื่อตรวจสอบและควบคุมเชิงลึก และให้สิทธิ์ในการเข้าถึงระบบงานขององค์กรได้ตามแผนกของผู้ใช้งานภายหลังการยืนยันตัวตน

- Smart Phone/Tablet ส่วนตัว – รักษาความปลอดภัยระดับเครือข่ายด้วย NAC โดยให้สิทธิ์ในการเข้าถึงระบบงานพื้นฐานขององค์กรและใช้งาน Internet ภายนอกได้ภายหลังการยืนยันตัวตน เช่น ระบบ Email, เว็บไซต์ภายในองค์กร หรือระบบ Chat

ข้อดี

- ระบบมีความปลอดภัยสูง เพราะจำกัดสิทธิ์ของอุปกรณ์ส่วนตัวที่นำมาใช้งานแต่แรก

- เข้าใจง่าย เนื่องจากพนักงานสามารถยอมรับได้ทันทีว่าอุปกรณ์ส่วนตัวจะไม่สามารถเข้าถึงข้อมูลสำคัญขององค์กรได้ และไม่มีซอฟต์แวร์ MDM คอยรุกล้ำความเป็นส่วนตัวของพนักงาน

- ประหยัดค่าใช้จ่าย โดยมีค่าใช้จ่าย NAC ในระบบรวม และมีค่าใช้จ่าย MDM เฉพาะในส่วนของทรัพย์สินองค์กรเท่านั้น

ข้อเสีย

- พนักงานไม่สามารถนำอุปกรณ์ส่วนตัวมาใช้ทำงานได้อย่างเต็มประสิทธิภาพ

2.2 นโยบายรักษาความปลอดภัย BYOD แบบเข้มงวด

สำหรับการรักษาความปลอดภัย BYOD แบบเข้มงวด จะมีแนวทางดังนี้

- PC/Notebook ขององค์กร – รักษาความปลอดภัยระดับสูงด้วย NAC พร้อมติดตั้ง Agent โดยให้สิทธิ์ในการเข้าถึงระบบงานขององค์กรได้ตามแผนกของผู้ใช้งานและใช้งาน Internet ภายนอกได้ภายหลังการยืนยันตัวตน

- Notebook ส่วนตัว – รักษาความปลอดภัยสูงด้วย NAC โดยบังคับติดตั้ง Agent แบบชั่วคราวเพื่อตรวจสอบเชิงลึก หรือไม่อนุญาตให้ใช้งาน Notebook ส่วนตัวเลยก็ได้ โดยให้สิทธิ์ในการเข้าถึงระบบงานพื้นฐานขององค์กร, ใช้งานบางระบบงานขององค์กรตามแผนกของผู้ใช้งาน และใช้งาน Internet ภายนอกได้ภายหลังการยืนยันตัวตน เช่น ระบบ Email, เว็บไซต์ภายในองค์กร หรือระบบ Chat

- Smart Phone/Tablet ขององค์กร – รักษาความปลอดภัยด้วย NAC พร้อม MDM Agent เพื่อตรวจสอบและควบคุมเชิงลึก และให้สิทธิ์ในการเข้าถึงระบบงานขององค์กรได้ตามแผนกของผู้ใช้งานภายหลังการยืนยันตัวตน

- Smart Phone/Tablet ส่วนตัว – รักษาความปลอดภัยด้วย NAC พร้อม MDM Agent เพื่อตรวจสอบและควบคุมเชิงลึก และให้สิทธิ์ในการเข้าถึงระบบงานพื้นฐานขององค์กร, ใช้งานบางระบบงานขององค์กรตามแผนกของผู้ใช้งานและใช้งาน Internet ภายนอกได้ภายหลังการยืนยันตัวตน เช่น ระบบ Email, เว็บไซต์ภายในองค์กร หรือระบบ Chat

ข้อดี

- ระบบมีความปลอดภัยสูงมาก เพราะมีการตรวจสอบอุปกรณ์ที่นำมาใช้งานอย่างเข้มงวด และจำกัดสิทธิ์การเข้าใช้งานตามความเป็นเจ้าของของอุปกรณ์เหล่านั้น

- พนักงานสามารถนำอุปกรณ์ส่วนตัวมาใช้ทำงานได้อย่างมีประสิทธิภาพมากขึ้น

ข้อเสีย

- มีค่าใช้จ่ายสูง เนื่องจากองค์กรต้องออกค่าใช้จ่ายสำหรับ MDM Agent ตามจำนวนของอุปกรณ์ส่วนตัวที่พนักงานนำมาใช้ และมีค่าใช้จ่ายเพิ่มเติมเรื่อยๆ ตามจำนวนของอุปกรณ์ที่พนักงานนำมาใช้ หรือมีการเปลี่ยนใหม่โดยไม่แจ้งผู้ดูแลระบบ

- มีการดำเนินการที่ยุ่งยาก เนื่องจากผู้ดูแลระบบต้องแบกรับภาระหน้าที่เพิ่มเติมในการแก้ปัญหาทางด้านการนำอุปกรณ์ส่วนตัวซึ่งมีความหลากหลายสูงมาใช้งาน รวมถึงการจัดการในการเพิ่มและลบอุปกรณ์ส่วนตัวออกจากระบบอีกด้วย

- ไม่มีความเป็นส่วนตัว เนื่องจากอุปกรณ์ส่วนตัวของพนักงานจะต้องติดตั้ง MDM Agent ซึ่งคอยบังคับและจำกัดสิทธิ์ในการใช้งานซอฟต์แวร์ต่างๆ ในอุปกรณ์ส่วนตัว

3. สรุป

แต่ละองค์กรควรจะชั่งน้ำหนักความต้องการทางด้านความปลอดภัย, ภาระหน้าที่ และค่าใช้จ่ายที่จะเกิดขึ้นให้เหมาะสมต่อความต้องการขององค์กร และเลือกกำหนดนโยบายรักษาความปลอดภัยที่เหมาะสมตามต้องการ

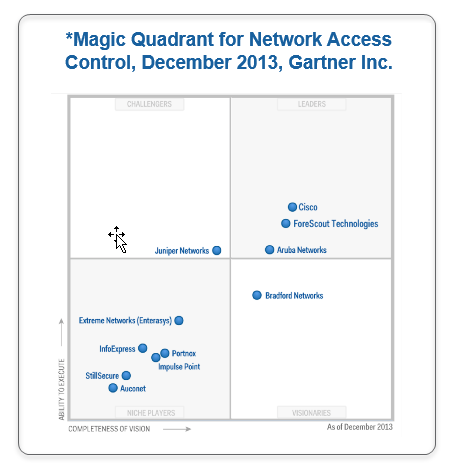

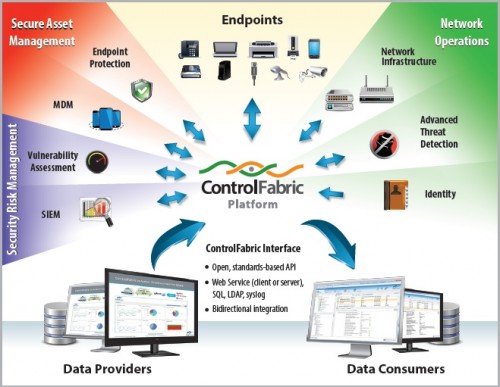

สำหรับท่านที่สนใจในโซลูชัน BYOD และ MDM ทางบริษัททรูเวฟ ประเทศไทย จำกัด มีโซลูชัน Automated Security Control จาก ForeScout ที่สามารถให้บริการได้ทั้ง NAC, BYOD และ MDM พร้อมๆ กันได้ รวมถึงสามารถช่วยในการบริหารจัดการเครื่องลูกข่าย (PC Management), ตรวจสอบระบบเครือข่าย (Network Monitoring), สร้างรายการคลังอุปกรณ์ (Inventory Management) รวมถึงตรวจจับและยับยั้งการโจมตีในเครือข่ายได้ (IPS and Advanced Threat Prevention) โดยสามารถติดต่อได้ที่ info@throughwave.co.th หรือโทร 02-210-0969 เพื่อสอบถามข้อมูลเพิ่มเติม และนัดทดสอบระบบได้ทันที

———–

ที่มา https://www.throughwave.co.th