เจาะลึก ForeScout ตอนที่ 4 กับการรักษาความปลอดภัย BYOD (Bring Your Own Device) และ MDM (Mobile Device Management) ให้แก่ Smart Phone และ Tablet ขององค์กร

มาถึงตอนที่ 4 กันแล้ว หลังจากตอนก่อนหน้านี้ที่นำเสนอความสามารถของ ForeScout ในการนำไปใช้งานเป็น Network Monitoring, ตรวจจับและป้องกันการโจมตีภายในระบบเครือข่าย และบริหารจัดการเครื่องลูกข่ายแบบศูนย์กลางกันไปแล้ว คราวนี้มาต่อกันด้วยหัวข้อที่เป็นที่นิยมกันมานานแล้วในอเมริกา แต่เพิ่งจะมานิยมกันในบ้านเรา ก็คือการรักษาความปลอดภัยในแบบ Bring Your Own Device หรือเรียกย่อกันว่า BYOD และ Mobile Device Management หรือที่ย่อกันว่า MDM นั่นเอง ซึ่งการรักษาความปลอดภัยทั้งสองแนวคิดนี้คือการรักษาความปลอดภัยให้แก่อุปกรณ์พกพาโดยเฉพาะ ไม่ว่าจะเป็น Notebook, Netbook, Smart Phone และ Tablet ซึ่งนับวันจะยิ่งมีปริมาณการใช้งานกันมากขึ้นเรื่อยๆ ในระบบเครือข่ายขององค์กร

จุดหนึ่งที่น่าสนใจก็คือ ForeScout สามารถรักษาความปลอดภัยเครือข่ายแบบ BYOD หรือ Bring Your Own Device นี้ได้มาตั้งแต่เมื่อ 7 ปีที่แล้ว เรียกได้ว่าสามารถทำได้ก่อนที่คำว่า BYOD จะเกิดขึ้นมาเสียอีก ดังนั้นใครที่ใช้งาน ForeScout CounterACT อยู่แล้วก็สบายใจหายห่วงได้เลยว่าระบบตัวเองจะไม่มี BYOD แต่สำหรับผู้ที่กำลังมองหาโซลูชัน BYOD อยู่ ถ้าเลือก ForeScout ไปใช้ ก็จะได้ความสามารถอื่นๆ อีกมากมายสำหรับนำไปใช้ปกป้องระบบเครือข่ายทันทีอีกด้วย

คราวนี้เรามาดูกันว่าเทคโนโลยี BYOD และ MDM นี้เป็นยังไง? และ ForeScout มีความสามารถอะไรสำหรับ BYOD และ MDM กันบ้าง?

ForeScout กับ Bring Your Own Device – BYOD

Bring Your Own Device หรือ BYOD นี้ ก็คือการที่ผู้ใช้งานภายในองค์กรมีการนำอุปกรณ์ลูกข่ายต่างๆ เข้ามาใช้งานเองภายในระบบเครือข่ายเป็นจำนวนมาก โดยเมื่อก่อนนั้นจะมีเพียงแค่ Notebook หรือ Netbook เท่านั้น แต่ปัจจุบันนี้ด้วยความแพร่หลายของอุปกรณ์ Smart Phone และ Tablet ต่างๆ ไม่ว่าจะเป็น iPhone, iPod, iPad, Android, Windows Phone และ Black Berry ทำให้ระบบเครือข่ายมีเครื่องลูกข่ายเพิ่มขึ้นมาเป็นจำนวนมาก และยากต่อการดูแลรักษาทางด้านความปลอดภัย เพราะนโยบายรักษาความปลอดภัยสำหรับระบบปฏิบัติการบน PC และ Notebook นั้น แตกต่างจากนโยบายรักษาความปลอดภัยสำหรับ Smart Phone และ Tablet โดยสิ้นเชิง ซึ่งถ้าหากเราไม่จำแนกนโยบายรักษาความปลอดภัยทั้งสองกลุ่มนี้ให้แตกต่างกัน ก็จะเกิดปัญหาต่อการใช้งานจริงของผู้ใช้งาน และส่งผลต่อภาพรวมของความปลอดภัยของระบบเครือข่ายองค์กร

โดยเบื้องต้นของการทำ BYOD นี้ ก็คือการที่ระบบเครือข่ายสามารถรับรู้และจำแนกประเภทของอุปกรณ์ที่นำเข้ามาเชื่อมต่อในระบบเครือข่ายได้ ว่าเป็นระบบปฏิบัติการแบบ PC, Notebook หรือเป็นแบบ Smart Phone, Tablet พร้อมทั้งบังคับใช้นโยบายรักษาความปลอดภัยได้ตามต้องการ ไม่ว่าจะเป็นการลงทะเบียนผู้ใช้งาน, การยืนยันตัวตน, การกำหนดสิทธิ์การเข้าถึงเครือข่าย, การจัดเก็บ Log และการตรวจสอบและยับยั้งการโจมตีเครือข่ายจากอุปกรณ์เหล่านั้น โดยในหลายๆ องค์กรนิยมให้ผู้ที่เชื่อมต่อเครือข่ายด้วย Smart Phone และ Tablet นี้มีสิทธิ์การเข้าถึงเครือข่ายที่น้อยกว่าผู้ใช้งานจาก PC และ Notebook ขององค์กรเอง

โดยความสามารถของ ForeScout ที่สนับสนุนการทำ BYOD มีดังต่อไปนี้

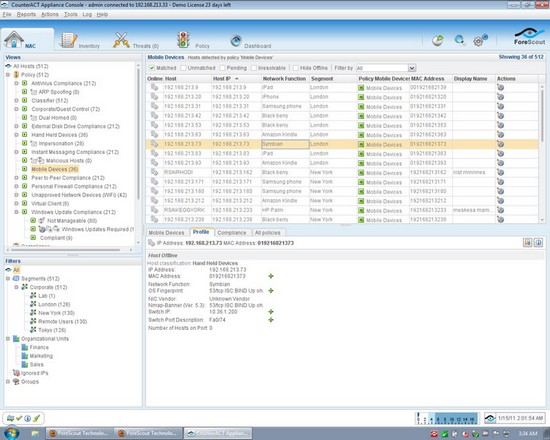

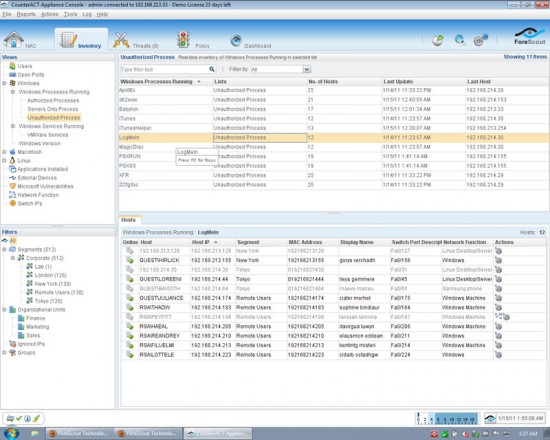

- สามารถตรวจจับอุปกรณ์ที่กำลังใช้งานระบบเครือข่ายได้แบบ Real-time พร้อมทั้งจำแนกประเภทระบบปฏิบัติการว่าเป็น Microsoft Windows, Linux, Unix, Apple iOS, Google Android, Black Berry, Nokia Symbian รวมถึง Cisco IOS ด้วย

- สามารถบังคับใช้นโยบายความปลอดภัยเช่นการยืนยันตัวตน, การกำหนดสิทธิ์ และการตรวจสอบเชิงลึกได้ตามประเภทของอุปกรณ์ที่ตรวจพบ, สถานะความปลอดภัยของอุปกรณ์ และตำแหน่งที่ตรวจพบในระบบเครือข่าย

- สามารถจำแนกอุปกรณ์ได้ตามความเป็นเจ้าของของอุปกรณ์เหล่านั้น จากการยืนยันตัวตน, การกำหนด White List, การกำหนด MAC Address และการตรวจสอบ Software ที่ติดตั้งอยู่ได้

- สามารถทำการจำกัด (Limit) และยับยั้ง (Block) การใช้งานระบบเครือข่ายของอุปกรณ์ได้ตามประเภทของการจำแนก และระดับความปลอดภัยตามนโยบายความปลอดภัยที่กำหนด

- สามารถทำการแจ้งเตือน (Notify) ผ่านทางหน้า HTTP เพื่อแจ้งข่าวสาร หรือส่งซอฟต์แวร์ใหม่ๆ ไปติดตั้งยังเครื่องลูกข่ายได้

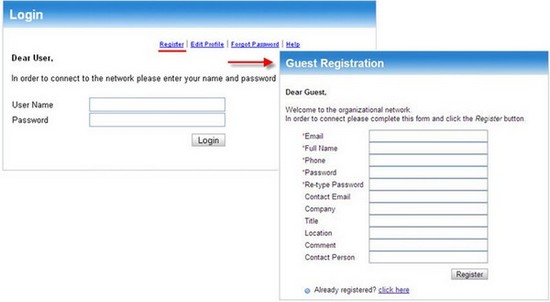

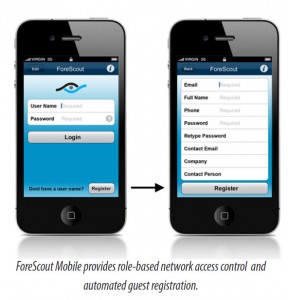

- มีช่องทางสำหรับให้ผู้ใช้งานทำการลงทะเบียน (Registration) เพื่อให้สามารถเข้าใช้ระบบเครือข่ายได้โดยสะดวก และสามารถจัดสรรหน้าที่ในการอนุญาตการเข้าใช้งานระบบเครือข่ายของบุคคลภายนอกให้แก่คนในองค์กรที่นอกเหนือไปจากฝ่าย IT ได้

- ตรวจสอบและยับยั้งการแพร่กระจายและการโจมตีของ Worm และ Virus จากอุปกรณ์ที่เชื่อมต่อเข้ากับระบบเครือข่ายทั้งหมดโดยอัตโนมัติ โดยไม่ต้องติดตั้ง Software ที่เครื่องลูกข่าย

ForeScout กับ Mobile Device Management – MDM

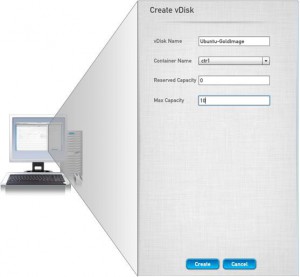

สำหรับ Mobile Device Management หรือ MDM นี้ จะเป็นแนวทางในการควบคุมอุปกรณ์ Mobile Device อย่าง Smart Phone และ Tablet ได้อย่างเบ็ดเสร็จ โดยการติดตั้งซอฟต์แวร์หรือทำการตั้งค่าเพื่อทำการควบคุมลงไปที่อุปกรณ์นั้นๆ ไม่ว่าจะเป็นการบังคับตั้ง Passcode, การบังคับห้าม Jail Break, การบังคับติดตั้ง Mobile App, การบังคับห้ามใช้ Mobile App, การบังคับเข้ารหัสอุปกรณ์, การบังคับห้ามใช้งาน Hardware บางประเภท หรือแม้แต่การบังคับลบข้อมูลในกรณีที่อุปกรณ์ Mobile Device นั้นสูญหายก็ตาม ซึ่งแนวทางของการทำ Mobile Device Management นี้จะเหมาะสมกับกรณีที่องค์กรทำการจัดซื้ออุปกรณ์ Mobile Device ให้พนักงานภายในองค์กรใช้ และข้อมูลภายในอุปกรณ์ Mobile Device เหล่านั้นมีความสำคัญสูง ต่างจากกรณีของ BYOD ที่ Mobile Device เหล่านั้นเป็นของพนักงานในองค์กรเอง และไม่สะดวกต่อการติดตั้งซอฟต์แวร์เพื่อควบคุมการใช้งาน

โดยความสามารถของ ForeScout ที่สนับสนุนการทำ MDM มีดังต่อไปนี้

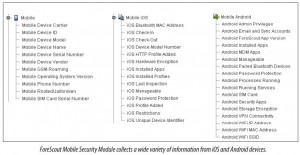

- ตรวจสอบ Hardware Information ได้แก่ Vendor, Model, OS Version, Installed Apps และ Serial Number

- ตรวจสอบการทำ Jail Break บน iOS และ Root บน Android

- บังคับตั้ง Password และ Passcode ได้

- บังคับทำการเข้ารหัสข้อมูลที่จัดเก็บได้

- ส่งข้อความแจ้งข่าวสารและแจ้งเตือนไปยังอุปกรณ์นั้นๆ ผ่านทาง Push Notification ได้

- ติดตั้งและอัพเดต Software ของ Mobile Device ได้

- กำหนดนโยบายความปลอดภัยและ Profile ของ Mobile Device ได้

- ทำการ Lock และ Wipe ข้อมูลทั้งหมดได้ หรือเลือกทำเฉพาะข้อมูลขององค์กรก็ได้

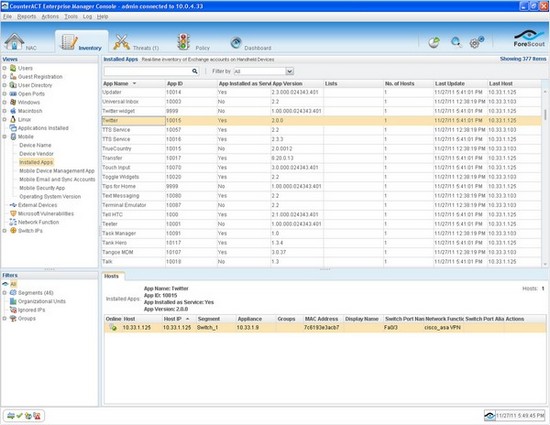

- ทำ Asset Management โดยจัดเก็บ Software และ Hardware Inventory ของอุปกรณ์นั้นๆ

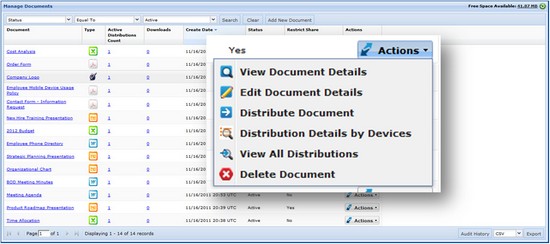

- ให้บริการ Secure Cloud File Sharing แก่ผู้ใช้งานได้

- สร้าง App Storefront ภายในองค์กรได้

- กำหนดนโยบายการทำ Voice Roaming และ Data Roaming ได้

- กำหนด Wireless Profile และ VPN Profile ได้

- สามารถเลือกการบังคับและควบคุมเฉพาะเมื่อเชื่อมต่อภายในองค์กรได้ และสามารถควบคุมไปถึงการเชื่อมต่อเครือข่ายจากภายนอกองค์กรได้

ข้อดีของ ForeScout ที่เหนือกว่าโซลูชัน BYOD และ MDM อื่นๆ

- สามารถติดตั้งใช้งานได้ง่าย โดยไม่ต้องแก้ไขระบบเครือข่าย ต่างจาก BYOD ยี่ห้ออื่นๆ ที่ต้องแก้ไขระบบเครือข่ายทั้งหมดให้ใช้งาน 802.1X, SNMP, ย้าย VLAN หรือทำ ARP Spoofing ซึ่งจะทำให้ผู้ดูแลระบบเครือข่ายทำงานได้ยากขึ้น และโอกาสติดตั้งสำเร็จน้อยลงมาก

- สามารถควบคุม PC และ Mobile Device พร้อมกันได้ภายในระบบเดียว ต่างจากคู่แข่งที่มีการแยกระบบเครือข่ายมีสายออกจากไร้สายออกจากกัน

- สามารถตรวจจับและยับยั้งการโจมตีภายในระบบเครือข่ายได้ภายในตัว โดย ForeScout สามารถตรวจจับและยับยั้ง Threat ต่างๆ ภายในเครือข่ายได้ ช่วยเสริมความปลอดภัยให้ระบบเครือข่ายอีกชั้นหนึ่ง ซึ่งคู่แข่งไม่สามารถทำได้

- สามารถปรับแต่งการจำแนกประเภทอุปกรณ์ได้อย่างอิสระ โดย ForeScout อนุญาตให้ผู้ดูแลระบบทำการปรับแต่งการตรวจจับต่างๆ เหล่านี้ได้ด้วยตนเอง ทำให้สามารถปรับแต่ง ForeScout ให้ทำงานเข้ากับระบบเครือข่ายได้อย่างสมบูรณ์

- ทำการสร้าง Software Inventory และ Hardware Inventory ให้แบบ Real-time ทำให้ผู้ดูแลระบบสามารถบริหารจัดการเครื่องลูกข่ายทั้ง PC และ Mobile Device ได้อย่างสะดวกสบายยิ่งขึ้น รวมถึงสั่งติดตั้ง Software ไปยังเครื่องลูกข่ายจากศูนย์กลางได้อีกด้วย

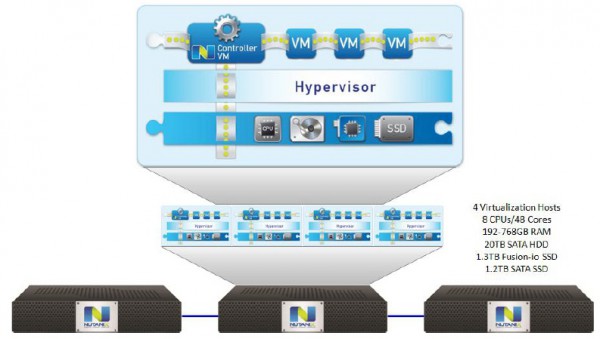

- ตอบรับเทรนด์ Virtual Desktop Infrastructure หรือ VDI โดยสามารถควบคุมทั้งเครื่องลูกข่ายที่เป็น Physical และ Virtual ไปได้พร้อมๆ กับการควบคุม Bring Your Own Device หรือ BYOD และ Mobile Device Management หรือ MDM

ถ้าหากท่านสนใจในผลิตภัณฑ์ ForeScout สามารถติดต่อเข้ามาได้ที่ info@throughwave.co.th ได้ทันที หรือโทรศัพท์เข้ามาที่ 02-210-0969 เพื่อรับคำปรึกษาจากบริษัททรูเวฟ ประเทศไทย จำกัด ได้โดยตรง หรือศึกษาเกี่ยวกับ Solution ของ ForeScout ได้จาก Datasheet ดังต่อไปนี้

- ForeScout CounterACT – Automated Security Control / Next Generation Network Access Control (NAC + BYOD + IPS + PC Management)

- ForeScout MDM – Mobile Management / Mobile Device Management / Mobile Security Management

ที่มา: www.throughwave.co.th