การทำงานในทุกวันนี้จำเป็นต้องมีการจัดการและการนำข้อมูลไปใช้งาน ขณะที่ทำงานนั้นก็มีข้อมูลเพิ่มมากขึ้นไปทุกวัน การที่มีระบบจัดเก็บไฟล์ที่ดีและมีประสิทธิภาพจึงมีความสำคัญในการทำงานอย่างมาก

หากท่านคุ้นชินกับการทำงานในระบบคอมพิวเตอร์ คงเคยประสบปัญหาการทำงานในลักษณะของข้อมูลที่กระจัดกระจาย หรือการแบ่งปันข้อมูลให้แก่เพื่อนร่วมงานที่มีความยุ่งยาก การจะส่งไฟล์ขนาดใหญ่ให้คนภายนอกองค์กรผ่านทางอีเมล์นั้นก็ทำได้ไม่ง่ายนัก

ระบบจัดเก็บไฟล์ออนไลน์ Neatbox จึงมาเติมเต็มการทำงานในเรื่องการจัดเก็บไฟล์ออนไลน์ ซึ่งมาพร้อมกับความสามารถในการแชร์ไฟล์ 2 แบบด้วยกันคือแชร์ให้คนในระบบหรือแชร์ให้บุคคลอื่นๆ ทั่วไป

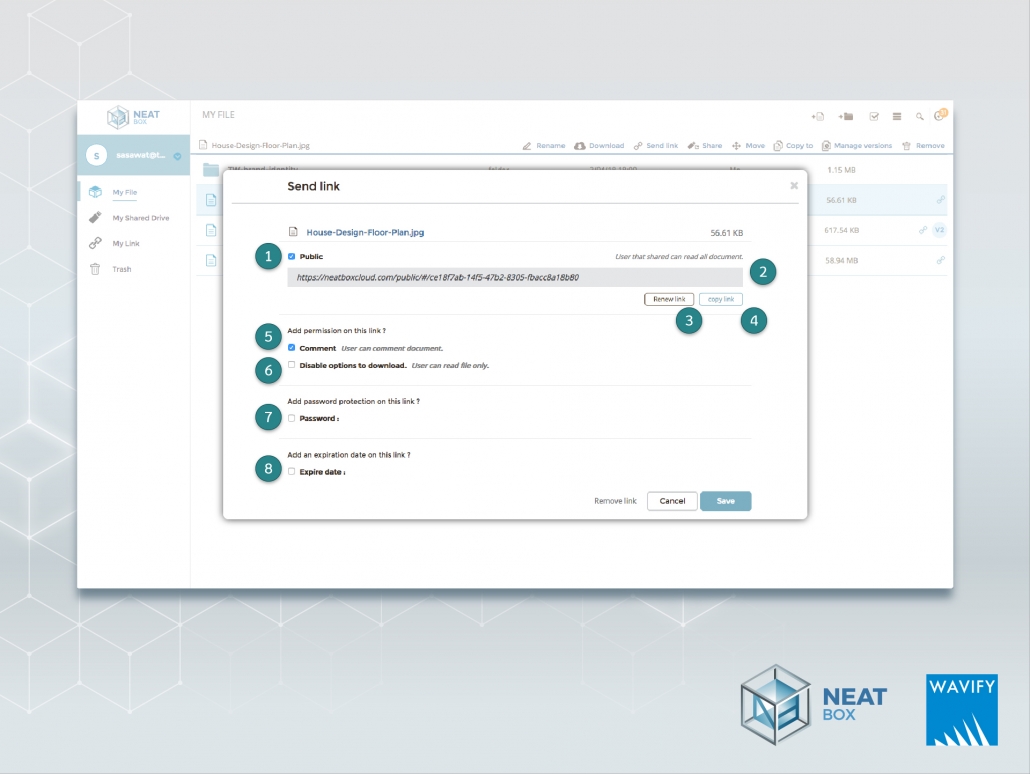

มาดูการแชร์ไฟล์หรือโฟลเดอร์ให้กับคนทั่วไปกันก่อน โดยเราสามารถแบ่งปันข้อมูลที่มีให้คนอื่นได้ผ่านทาง URL Link ซึ่งทุกคนที่มีลิงค์นี้จะสามารถเข้าถึงไฟล์นั้นได้ตลอดเวลา แต่หากไม่ต้องการเปิดเป็น public file ก็สามารถเพิ่มความ security โดยสามารถสร้างรหัสผ่าน สำหรับการเข้าถึงไฟล์ หรือจะตั้งวันหมดอายุของ Link นี้เพื่อจำกัดเวลาการเข้าถึงไฟล์ได้อีกด้วย

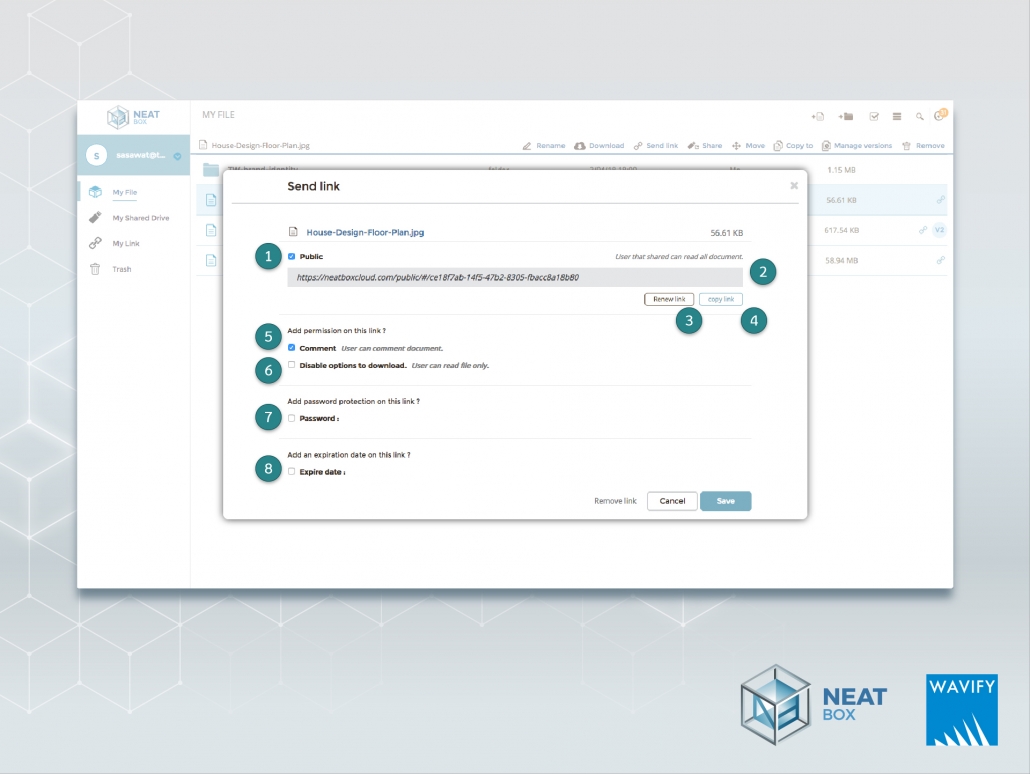

ส่วนประกอบต่างๆ ของหน้า Public Link

- เปิด/ปิดการใช้งาน public link

- URL public link

- สร้าง public link ใหม่

- คัดลอก public link

- เปิด/ปิด สิทธิ์การแสดงความคิดเห็นไฟล์ใน public link

- เปิด/ปิด สิทธิ์การดาวน์โหลดไฟล์จาก public link

- ตั้งรหัสผ่านในการเข้าถึงไฟล์ใน public link

- ตั้งค่าวันหมดอายุของ public link

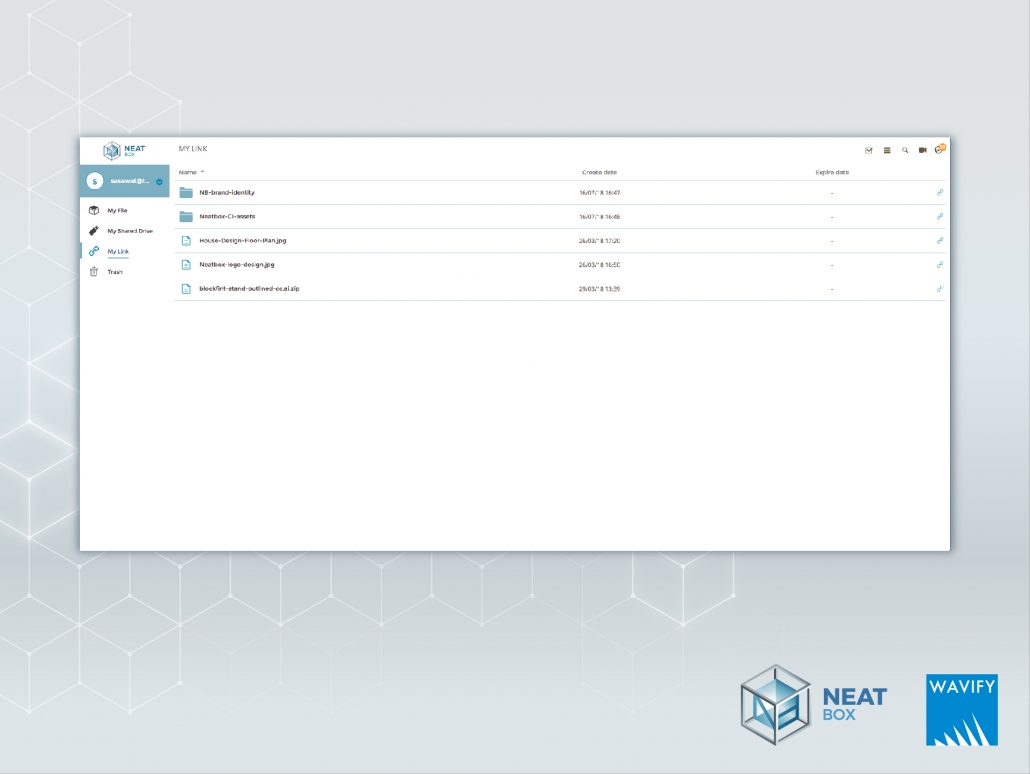

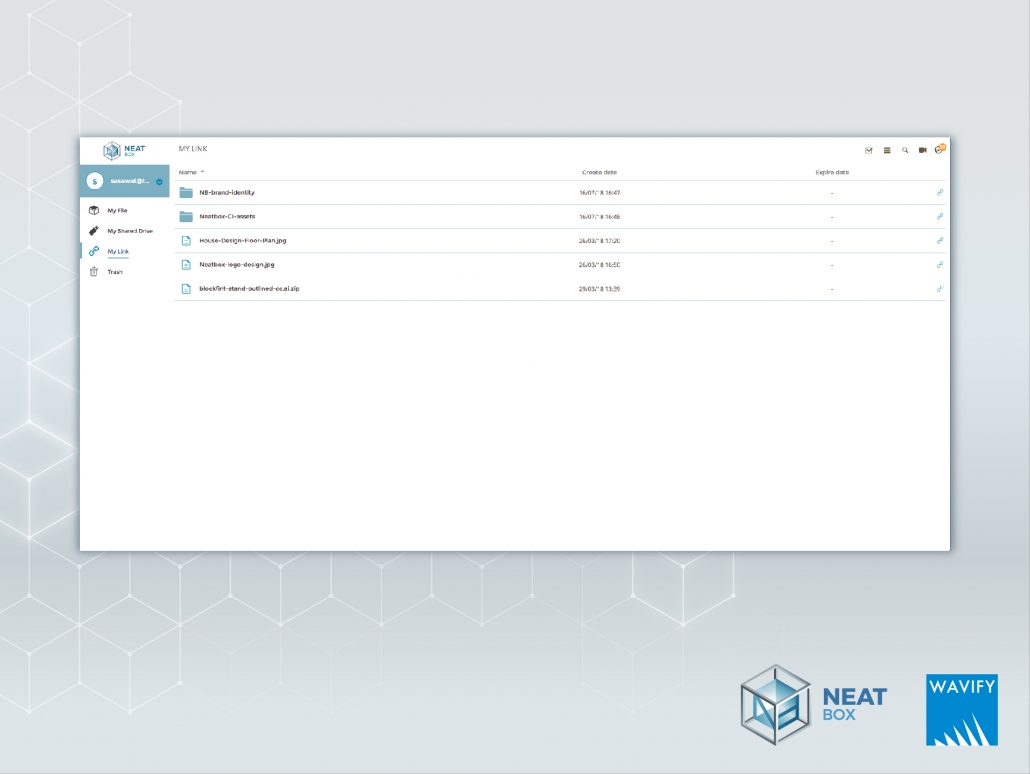

ซึ่ง Neatbox ยังมีหน้า My links ที่รวมรวมทุกไฟล์ที่เราเคยสร้าง Public link นี้ไว้เพื่อให้ง่ายต่อการค้นหาไฟล์อีกด้วย

Neatbox ช่วยให้การแบ่งปันข้อมูลให้กับผู้อื่นทำได้ง่ายขึ้น เพีงแค่ส่ง url link ไปให้เท่านั้น

ส่วนคราวหน้าจะมาพบกับ feature ของ Neatbox อื่นๆที่น่าสนใจได้อีกที่นี่ ได้โปรดติดตาม

หากสนใจทดลองใช้หรือต้องการข้อมูลเพิ่มเติมสามารถติดต่อได้ที่ info@throughwave.co.th

เกี่ยวกับ Throughwave Thailand

Throughwave Thailand เป็นตัวแทนจำหน่าย (Distributor) สำหรับผลิตภัณฑ์ Enterprise IT ครบวงจรทั้ง Server, Storage, Network และ Security พร้อมโซลูชัน VMware และ Microsoft ที่มีลูกค้าเป็นองค์กรชั้นนำระดับหลายหมื่นผู้ใช้งานมากมาย โดยทีมงาน Throughwave Thailand ได้รับความไว้วางใจจากลูกค้าจากทีมงาน Engineer มากประสบการณ์ ที่คอยสนับสนุนการใช้งานของลูกค้าตลอด 24×7 ร่วมกับ Partner ต่างๆ ทั่วประเทศไทยนั่นเอง https://www.throughwave.co.th